Las carpetas compartidas, las computadoras de la red, las unidades flash y las unidades no se muestran en la pestaña "Red" del Explorador de Windows. Deshabilite SMB1 para proteger su computadora con Windows de ataques Habilite el protocolo smb 2 windows 10

Si desde Windows 10 no puede abrir carpetas de red en otros dispositivos de red (NAS, servidores Linux Samba) o en computadoras con versiones anteriores de Windows (Windows 7 / XP / 2003), lo más probable es que el problema esté relacionado con el hecho de que en su nuevo versión de Windows 10 deshabilitada la compatibilidad con versiones desactualizadas e inseguras del protocolo SMB (utilizado en Windows para acceder a carpetas y archivos de red compartidos). Entonces, a partir de Windows 10 1709, se deshabilitó el protocolo SMBv1 y el acceso anónimo (invitado) a las carpetas de red que utilizan el protocolo SMBv2.

Microsoft ha estado deshabilitando sistemáticamente versiones antiguas e inseguras del protocolo SMB en todas las versiones recientes de Windows. A partir de Windows 10 1709 y Servidor de windows 2019 (tanto en Datacenter como en Standard) en sistema operativo de forma predeterminada (recuerde el ataque que se implementó a través del agujero en SMBv1).

Las acciones específicas a realizar dependen del error que aparece en Windows 10 al acceder a una carpeta compartida y de la configuración del servidor SMB remoto que almacena carpetas compartidas.

No puede obtener acceso de invitado a una carpeta compartida sin autenticación

A partir de la versión 1709 de Windows 10 (otoño Actualización de creadores) Los usuarios de empresas y educación comenzaron a quejarse de que cuando intentaban abrir una carpeta de red en una computadora cercana, comenzaba a aparecer un error:

No puede acceder a esta carpeta compartida porque las políticas de seguridad de su organización bloquean el acceso de invitados no autenticados. Estas políticas ayudan a proteger su computadora de dispositivos inseguros o maliciosos en la red. Un Se produjo un error mientras se vuelve a conectar Y: a \\ nas1 \ share Microsoft Windows Red: no puede acceder a esta carpeta compartida porque las políticas de seguridad de su organización bloquean el acceso de invitados no autenticados. Estas políticas ayudan a proteger su PC de dispositivos maliciosos o inseguros en la red.

Al mismo tiempo, en otras computadoras con versiones anteriores de Windows 8.1 / 7 o en Windows 10 con compilación hasta 1709, los mismos directorios de red se abren normalmente. Este problema se debe al hecho de que en versiones modernas Windows 10 (desde 1709) deshabilitado por defecto acceso a la red a carpetas de red en una cuenta de invitado utilizando el protocolo SMBv2 (y más abajo). El acceso de invitado (anónimo) significa el acceso a una carpeta de red sin autenticación. Al acceder con una cuenta de invitado a través del protocolo SMBv1 / v2, no se aplican métodos de protección de tráfico como la firma SMB, lo que hace que su sesión sea vulnerable a los ataques MiTM (man-in-the-middle).

Al intentar abrir una carpeta de red en un invitado utilizando el protocolo SMB2, se registra un error en el registro del cliente SMB (Microsoft-Windows-SMBClient):

Origen: Microsoft-Windows-SMBClient Identificador de evento: 31017 Rechazó un inicio de sesión de invitado inseguro.

En la mayoría de los casos, este problema puede surgir al utilizar versiones anteriores del NAS (normalmente, para facilitar la configuración, incluyen el acceso de invitados) o al acceder a carpetas de red en versiones anteriores de Windows 7/2008 R2 o Windows XP / 2003 con ( invitado) (ver diferentes versiones de Windows).

En este caso, Microsoft recomienda cambiar la configuración a computadora remota o un dispositivo NAS que comparte carpetas de red. Es recomendable cambiar el recurso de red al modo SMBv3. Y si solo se admite SMBv2, configure el acceso autenticado. Este es el más correcto y camino seguro arreglar el problema.

Dependiendo del dispositivo en el que estén almacenadas las carpetas de red, debe deshabilitar el acceso de invitados a ellas.

Hay otra forma: cambiar la configuración de su cliente SMB y permitir el acceso desde él a las carpetas de red en una cuenta de invitado.

Para permitir el acceso de invitados desde su computadora, abra el Editor de políticas de grupo (gpedit.msc) y vaya a la sección: Configuración de la computadora -> Plantillas administrativas -> Red -> Estación de trabajo Lanman ( Configuración de la computadora -> Plantillas administrativas -> Red -> Estación de trabajo Lanman). Enciende la póliza Habilitar inicios de sesión de invitados inseguros.

Esos. el mensaje de error muestra claramente que la carpeta de red solo admite el protocolo de acceso SMBv1. En este caso, debe intentar reconfigurar el dispositivo SMB remoto para que admita al menos SMBv2 (ruta correcta y segura).

Si las carpetas de red son compartidas por Samba en Linux, puede especificar la versión SMB mínima admitida en el archivo smb.conf de la siguiente manera:

Protocolo mínimo del servidor = SMB2_10 protocolo máximo del cliente = Protocolo mínimo del cliente SMB3 = SMB2_10 cifrar contraseñas = verdadero restringir anónimo = 2

En Windows 7 / Windows Server 2008 R2, puede deshabilitar SMBv1 y permitir SMBv2 así:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Type DWORD -Value 0 -Force

Disable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol"

Set-SmbServerConfiguration –EnableSMB2Protocol $ true

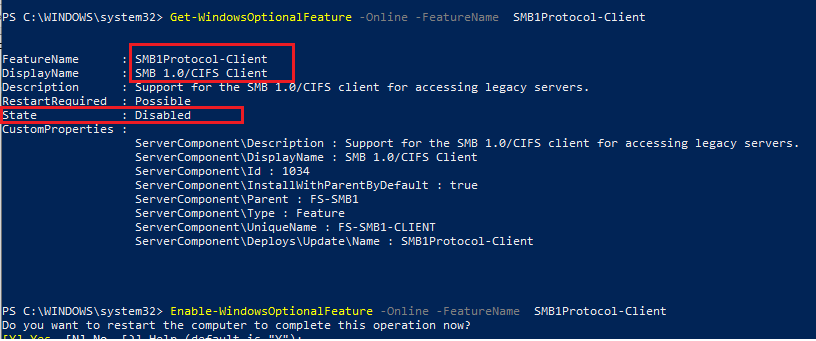

Si su dispositivo de red (NAS, Windows XP, Windows Server 2003) solo admite el protocolo SMB1, en Windows 10 puede habilitar el componente SMB1Protocol-Client por separado. ¡¡¡Pero esto no es recomendable !!!

Inicie la consola de PowerShell y verifique que SMB1Protocol-Client esté deshabilitado (estado: deshabilitado):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Habilite la compatibilidad con el protocolo SMBv1 (es necesario reiniciar):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

También puede habilitar / deshabilitar adicionales Componentes de Windows 10 (incluido SMBv1) de optionalfeatures.exe -> Soporte para compartir archivos SMB 1.0 / CIFS

En Windows 10 1709 y versiones posteriores, el cliente SMBv1 se elimina automáticamente si no se ha utilizado durante más de 15 días (el componente de eliminación automática SMB 1.0 / CIFS es responsable de esto).

En este ejemplo, solo habilité el cliente SMBv1. No habilite el componente SMB1Protocol-Server a menos que los clientes heredados usen su computadora como servidor para almacenar carpetas compartidas.

Después de instalar el cliente SMBv1, debe conectarse a una carpeta de red o impresora sin ningún problema. Sin embargo, debe entenderse que no se recomienda esta solución porque pone su sistema en riesgo.

Debido a la reciente epidemia ransomware WannaCry, aprovechando la vulnerabilidad SMB v1, la red tiene nuevamente consejos para deshabilitar este protocolo. Además, Microsoft recomendó encarecidamente deshabilitar la primera versión de SMB en septiembre de 2016. Pero tal desconexión puede acarrear consecuencias inesperadas, hasta curiosidades: personalmente me encontré con una empresa donde, tras la lucha contra las pymes, dejaron de jugar altavoces inalámbricos Sonos.

Especialmente para minimizar la probabilidad de un "disparo en la pierna", quiero recordarle las características de SMB y considerar en detalle lo que amenaza la desactivación mal concebida de sus versiones anteriores.

SMB(Bloque de mensajes del servidor) es un protocolo de red para acceso remoto a archivos e impresoras. Es él quien se usa cuando se conectan recursos a través de \ servername \ sharename. El protocolo funcionó inicialmente sobre NetBIOS usando los puertos UDP 137, 138 y TCP 137, 139. Con el lanzamiento de Windows 2000, comenzó a funcionar directamente usando el puerto TCP 445. SMB también se usa para iniciar sesión y trabajar en Active Directory dominio.

Además del acceso remoto a los recursos, el protocolo también se utiliza para la comunicación entre procesadores a través de "flujos con nombre" - canalizaciones con nombre. El proceso se aborda a lo largo de la ruta \. \ Pipe \ name.

La primera versión del protocolo, también conocida como CIFS (Common Internet File System), se creó en la década de 1980, pero la segunda versión apareció solo con Windows Vista, en 2006. La tercera versión del protocolo fue lanzada con Windows 8. En paralelo con Microsoft, el protocolo fue creado y actualizado en su implementación abierta Samba.

En cada nueva versión del protocolo, se agregaron varias mejoras para aumentar el rendimiento, la seguridad y el soporte para nuevas funciones. Pero al mismo tiempo, se mantuvo el soporte para protocolos antiguos por compatibilidad. Por supuesto, las versiones anteriores tenían y aún tienen suficientes vulnerabilidades, una de las cuales es utilizada por WannaCry.

Debajo del spoiler, encontrará una tabla de resumen de los cambios en las versiones SMB.

| Versión | Sistema operativo | Agregado en comparación con la versión anterior. |

| SMB 2.0 | Windows Vista / 2008 | Se modificó el número de comandos de protocolo de más de 100 a 19. |

| Posibilidad de trabajo "pipeline" - enviar solicitudes adicionales antes de recibir una respuesta a la anterior | ||

| Soporte de enlace simbólico | ||

| Firma de mensaje HMAC SHA256 en lugar de MD5 | ||

| Aumente la caché y los bloques de escritura / lectura | ||

| SMB 2.1 | Windows 7 / 2008R2 | Mejora del rendimiento |

| Mayor compatibilidad con MTU | ||

| Soporte de BranchCache: un mecanismo que almacena en caché las solicitudes WAN en una red de área local | ||

| SMB 3.0 | Windows 8/2012 | Capacidad para crear un clúster de conmutación por error transparente con equilibrio de carga |

| Soporte de acceso directo a memoria (RDMA) | ||

| Gestión de cmdlet de Powershell | ||

| Soporte VSS | ||

| AES - firma CMAC | ||

| Cifrado AES-CCM | ||

| Posibilidad de utilizar carpetas de red para almacenamiento. maquinas virtuales HyperV | ||

| Posibilidad de utilizar carpetas de red para almacenar bases de datos de Microsoft SQL | ||

| SMB 3.02 | Windows 8.1 / 2012R2 | Mejoras en la seguridad y el rendimiento. |

| Equilibrado automático en el clúster | ||

| SMB 3.1.1 | Windows 10/2016 | Soporte de cifrado AES-GCM |

| Comprobación de integridad antes de la autenticación mediante hash SHA512 | ||

| "Negociaciones" seguras obligatorias cuando se trabaja con clientes SMB 2.xy versiones posteriores |

Consideramos condicionalmente lesionado

Es bastante simple ver la versión del protocolo que se usa actualmente, usamos el cmdlet para esto Obtener - SmbConnection:

Salida de cmdlet con recursos de red abiertos en servidores con versión diferente Windows.

Se puede ver en el resultado que un cliente que admite todas las versiones de protocolo utiliza la versión más grande posible admitida por el servidor para conectarse. Por supuesto, si el cliente solo admite versión antigua protocolo, y en el servidor se desactivará; no se establecerá la conexión. Habilite o deshabilite el soporte heredado en sistemas modernos Windows usando el cmdlet Establecer - SmbServerConfiguration, y mira el estado de esta manera:

Obtener - SmbServerConfiguration | Seleccione EnableSMB1Protocol, EnableSMB2Protocol

Apague SMBv1 en un servidor que ejecute Windows 2012 R2.

Resultado al conectarse desde Windows 2003.

Por lo tanto, si deshabilita el protocolo antiguo y vulnerable, puede perder el rendimiento de la red con clientes antiguos. Al mismo tiempo, además de Windows XP y 2003, SMB v1 también se utiliza en una serie de soluciones de software y hardware (por ejemplo, NAS en GNU \ Linux, utilizando una versión antigua de samba).

Debajo del spoiler, daré una lista de fabricantes y productos que dejarán de funcionar total o parcialmente cuando desactive SMB v1.

| Fabricante | Producto | Comentario |

| Barracuda | VPN SSL | |

| Copias de seguridad de Web Security Gateway | ||

| Canon | Escanear a recurso compartido de red | |

| Cisco | WSA / WSAv | |

| WAAS | Versiones 5.0 y anteriores | |

| F5 | Puerta de enlace de cliente RDP | |

| Proxy de Microsoft Exchange | ||

| Forcepoint (Raytheon) | "Algunos productos" | |

| HPE | Conector unificado de ArcSight Legacy | versiones mas antiguas |

| IBM | NetServer | Versión V7R2 y anteriores |

| Administrador de vulnerabilidades de QRadar | Versiones 7.2.xy anteriores | |

| Lexmark | Firmware eSF 2.xy eSF 3.x | |

| Kernel de Linux | Cliente CIFS | De 2.5.42 a 3.5.x |

| McAfee | Puerta de enlace web | |

| Microsoft | Ventanas | XP / 2003 y anteriores |

| MYOB | Contadores | |

| NetApp | ONTAP | Versiones anteriores a 9.1 |

| NetGear | ReadyNAS | |

| Oráculo | Solaris | 11.3 y mayores |

| Pulse Secure | PCS | 8.1R9 / 8.2R4 y mayores |

| PPS | 5.1R9 / 5.3R4 y anteriores | |

| QNAP | Todos los dispositivos de almacenamiento | Firmware anterior a 4.1 |

| Sombrero rojo | RHEL | Versiones anteriores a 7.2 |

| Ricoh | MFP, escanear a recurso de red | Además de varios modelos |

| RSA | Servidor del administrador de autenticación | |

| Samba | Samba | Mayor de 3,5 |

| Sonos | Altavoces inalámbricos | |

| Sophos | Sophos UTM | |

| Cortafuegos Sophos XG | ||

| Dispositivo web de Sophos | ||

| SUSE | SLES | 11 años en adelante |

| Synology | Administrador de Diskstation | Solo control |

| Thomson Reuters | Suite CS Professional | |

| Tintri | Tintri OS, Tintri Global Center | |

| VMware | Vcenter | |

| ESXi | Mayor de 6.0 | |

| Worldox | GX3 DMS | |

| fotocopia | MFP, escanear a recurso de red | Firmware sin firmware ConnectKey |

La lista se toma del sitio web de Microsoft, donde se actualiza periódicamente.

La lista de productos que utilizan la versión anterior del protocolo es bastante grande; antes de deshabilitar SMB v1, definitivamente debe pensar en las consecuencias.

Desactivar

Si no hay programas y dispositivos que utilicen SMB v1 en la red, entonces, por supuesto, es mejor deshabilitar el protocolo anterior. En este caso, si se apaga en SMB Servidor de windows 8/2012 se realiza mediante el cmdlet de Powershell, luego, para Windows 7/2008, deberá editar el registro. Esto también se puede hacer usando Powershell:

Establecer - ItemProperty –Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 –Type DWORD –Value 0 –Force

O cualquier otro de una manera conveniente... Sin embargo, es necesario reiniciar para aplicar los cambios.

Para deshabilitar la compatibilidad con SMB v1 en un cliente, simplemente detenga el servicio responsable de su funcionamiento y corrija las dependencias del servicio lanmanworkstation. Esto se puede hacer con los siguientes comandos:

sc.exe config lanmanworkstation depende = bowser / mrxsmb20 / nsi sc.exe config mrxsmb10 start = deshabilitado

Para la conveniencia de deshabilitar el protocolo en toda la red, es conveniente usar políticas de grupo, en particular Preferencias de políticas de grupo. Con la ayuda de ellos, puede trabajar cómodamente con el registro.

Creación de una entrada de registro a través de políticas de grupo.

Para deshabilitar el protocolo en el servidor, simplemente cree el siguiente parámetro:

- valor: 0.

ruta: HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters;

nuevo parámetro: REG_DWORD con el nombre SMB1;

Cree una clave de registro para deshabilitar SMB v1 en el servidor a través de la Política de grupo.

Para deshabilitar la compatibilidad con SMB v1 en los clientes, debe cambiar el valor de dos parámetros.

Primero, desactive el servicio de protocolo SMB v1:

- valor: 4.

ruta: HKLM: \ SYSTEM \ CurrentControlSet \ services \ mrxsmb10;

parámetro: REG_DWORD llamado Inicio;

Actualizamos uno de los parámetros.

Luego arreglaremos la dependencia del servicio LanmanWorkstation para que no dependa de SMB v1:

- valor: tres líneas: Bowser, MRxSmb20 y NSI.

ruta: HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanWorkstation;

parámetro: REG_MULTI_SZ llamado DependOnService;

Y reemplazar con otro.

Después de la aplicación política de grupo necesita reiniciar las computadoras de su organización. Después de reiniciar, SMB v1 ya no se utilizará.

Funciona - no toques

Curiosamente, este antiguo mandamiento no siempre es útil: el ransomware y los troyanos pueden ejecutarse en una infraestructura que rara vez se actualiza. Sin embargo, el cierre y la actualización inexactos de los servicios pueden paralizar una organización al igual que los virus.

Cuéntenos, ¿ya ha desactivado SMB de la primera versión? ¿Hubo muchas víctimas?

Este artículo describe cómo configurar el uso compartido de archivos y carpetas sin contraseña en Windows 10.

En esta guía, consideraremos el caso más simple para configurar el acceso compartido a las carpetas de Windows 10. Cuando necesite proporcionar acceso a los recursos compartidos de Windows 10 sin una contraseña. Esta es la situación más común en redes domésticas y de oficinas pequeñas. Esta configuración asume que el acceso a la red será sin contraseña, sin restricciones.

Nota... Si tiene Windows 10 2017 o 2018 y tiene un problema " Windows 10 no ve otras computadoras en la red local", luego lea otro artículo -. Describe una solución al problema de conectar Windows 10 a versiones anteriores de Windows. Este artículo puede ser relevante para Conexiones de Windows 10 a versiones anteriores de Linux.

Pero al comienzo de la tonta teoría.

Redes locales y globales

La red informática mundial, hoy en día, solo hay una, esta es Internet. Las redes informáticas locales se diferencian de la global en los siguientes factores:

- La cantidad de computadoras conectadas en esta red.

- La cantidad y calidad de los recursos compartidos (disponibles) en esta red.

EN red global Internet conecta cientos de millones (posiblemente más de mil millones) de computadoras. Estas computadoras proporcionan una gran cantidad de diferentes tipos de recursos. Los más comunes son texto y información gráfica... Además de la información en sí, el procesamiento de esta información también es posible en Internet: existen servicios para trabajar con imágenes y documentos. También en Internet existen servicios que no están relacionados con temas informáticos, por ejemplo, la venta de bienes y servicios (por ejemplo, la venta de boletos para diversos transportes).

A local Red de computadoras la mayoría de las veces se combinan de dos a varias computadoras. Con mucha menos frecuencia, la cantidad de computadoras en una red local puede ser de varias decenas o cientos (en grandes organizaciones comerciales o gubernamentales). Como regla general, solo unos pocos recursos se distribuyen en las redes locales: archivos, impresoras, escáneres y acceso a Internet.

Físicamente, las computadoras están conectadas a una red ya sea con un cable o mediante una señal de radio (WiFi). Pero en cualquier caso, configurar una red local es lo mismo.

Entonces, ¿qué se debe hacer y en qué orden para configurar la red de Windows 10?

Comparte Windows 10 sin contraseña

Esta guía describirá cómo configurar una red de Windows 10 para que se proporcione acceso compartido a carpetas (archivos) e impresoras sin pedir una contraseña. Esta es una variante de una red confiable. Esta organización de una red informática local es la más conveniente de usar (no es necesario recordar las contraseñas de cada computadora). Y además, una red de este tipo es más fácil de crear y mantener.

La mejor manera de comenzar a configurar su red local es verificar los requisitos previos.

Comprobación de la conexión LAN

Primero, debe verificar si hay una conexión de red local en su computadora. Para hacer esto, necesita abrir el subprograma de los adaptadores de red disponibles y las conexiones de red. La forma más sencilla de abrir este subprograma es mediante el " Ejecutar Windows + R ncpa.cpl y haga clic en " OK":

Nota: hay un camino más largo - abra "" y haga clic en el enlace " Cambiar la configuración del adaptador".

Así es como se ve el subprograma de conexiones de red:

Este ejemplo muestra que hay un adaptador de red físico en la computadora y que también hay una conexión de red a la red local. Este ejemplo utiliza una conexión LAN por cable (Ethernet). En caso de conexión a través de Adaptador wifi sera llamado " Conexión inalámbrica 802-11".

Posibles errores que se pueden encontrar en el subprograma "Conexiones de red":

- Es posible que este subprograma no tenga ningún adaptador; en este caso, debe verificar la lista de hardware (Administrador de dispositivos). Quizás el adaptador de red esté desactivado o los controladores no estén instalados.

- El adaptador puede ser tachado con una cruz roja... Esto significa que no hay conexión física a la red local. Tienes que comprobar los cables. En el caso de WiFi, esto significa que la computadora no está conectada a un punto de acceso WiFi (enrutador).

- El adaptador puede estar etiquetado " Red no identificada". Esto significa que hay una conexión física a la red local, pero la computadora no pudo obtener la configuración de esta red. La mayoría de las veces, esto sucede si no hay un enrutador en la red local y necesita especificar manualmente los parámetros del red local.

Por ventanas por defecto está configurado para recibir automáticamente la configuración de red de un enrutador de red. Si hay un enrutador en la red local, solo necesita pegar cable de red o conéctese a un punto de acceso WiFi. Si no hay un enrutador en la red local, y esto sucede a veces cuando se utilizan redes de cable pequeñas, deberá especificar manualmente la configuración de red en las propiedades. adaptador de red... Para obtener más detalles sobre la configuración manual de los parámetros de la red local, consulte el artículo "Configuración de una red entre Linux y Windows". Describe la configuración para Windows XP, pero para Windows 10 será exactamente la misma.

El siguiente paso es verificar el nombre de la computadora y grupo de trabajo... Para hacer esto, abra el subprograma " Propiedades del sistema". La forma más sencilla de abrir este subprograma es mediante el" Ejecutar". Está disponible a través del menú Inicio o presionando las teclas Windows + R en el teclado. En esta ventana escribe sysdm.cpl y haga clic en " OK":

Así es como se ve el subprograma " Propiedades del sistema"(necesitas abrir el" Nombre del computador"):

Aquí tienes que comprobar:

- Nombre completo- no debe estar escrito en cirílico y no debe tener espacios.

- Grupo de trabajo- no debe estar escrito en cirílico y no debe tener espacios. Además, el nombre del grupo de trabajo debe ser el mismo que el de otros equipos de la red local. Es decir, el nombre del grupo de trabajo debe ser el mismo en todos los equipos de la red local.

Si necesita cambiar el nombre de la computadora o grupo de trabajo, haga clic en el botón "Cambiar". Después de tal cambio, deberá reiniciar Windows.

Ahora puede proceder a configurar Redes de Windows 10.

Configuración de red de Windows 10

Abrir "Explorador de Windows" y en él busque y abra el elemento " Neto"De forma predeterminada, en Windows 10, el uso compartido está deshabilitado y cuando abre" Red ", aparecerá un mensaje de advertencia en la parte superior:

Debe hacer clic en esta inscripción y luego seleccionar el elemento " Activar la detección de redes y el uso compartido de archivos":

Nota: otra forma de habilitar la detección de redes y el uso compartido de archivos a través de " Redes y recursos compartidos"y allí haga clic en el enlace" Opciones adicionales para compartir"y luego abra el perfil deseado.

Después de eso "Explorador de Windows" le pedirá que seleccione el tipo de red, allí debe seleccionar la primera opción:

Nota: Si más adelante necesita cambiar el tipo de red, consulte el artículo "Cambiar el tipo de red de Windows 10" para obtener instrucciones.

Después de eso "Explorador de Windows"mostrará una lista de equipos en la red local:

Ahora puede ir a las carpetas de estas computadoras que están compartidas.

Iniciar sesión a través de Red de área local a la computadora llamada "Casa":

El siguiente paso es configurar el uso compartido de carpetas de Windows 10.

Cómo configurar el uso compartido de carpetas de Windows 10

EN "Explorador de Windows"busque la carpeta para la que desea compartir. Haga clic en esta carpeta con el botón derecho del mouse y seleccione" Propiedades"(en esta ilustración, la carpeta se llama lan):

Nota: el nombre de la carpeta debe ser latino y sin espacios.

En la ventana de propiedades de la carpeta, debe abrir el " Acceso"y ahí aprieta el botón" Acceso general":

En la siguiente ventana, debe abrir la lista de usuarios locales (cuentas en esta computadora) y seleccionar "Todos" en esta lista:

Después de eso, haga clic en el botón "Agregar":

Después de eso, para el grupo "Todos", debe especificar los derechos de acceso de lectura y escritura:

Después de eso, debe hacer clic en el botón "Finalizar":

Después de eso, el " Propiedades de carpeta". En él puedes consultar la pestaña" Seguridad", debe haber acceso completo para el grupo" Todo"(Windows cambia automáticamente los permisos del archivo Sistemas NTFS):

Eso es todo, esta es la configuración para acceder a carpeta específica terminado. Si desea compartir otra carpeta, debe repetir estos pasos para cada una.

Nota: Cuota archivos separados no es necesario. Todos los archivos que se encuentran en la carpeta compartida estarán disponibles en la red. También estará disponible en la red y todos anidado carpetas.

Queda una última acción.

Necesito abrir " Redes y recursos compartidos"ya la izquierda haga clic en" Editar Opciones extra acceso general":

En la siguiente ventana, debe abrir el perfil " Todas las redes":

Y allí, deshabilite el " uso compartido protegido con contraseña"y, por supuesto, haga clic en el botón" Guardar cambios ":

Esto completa la configuración del acceso a la red sin contraseña para Windows 10. Ahora podrá acceder a esta computadora a través de la red local y Windows no requerirá que ingrese una contraseña.

Para comprobarlo, vaya a una computadora con Windows 10 desde una computadora con Windows XP:

Se abre la carpeta compartida "lan" y puede editar y crear archivos en ella a través de la red local.

Pero si, no obstante, Windows requiere una contraseña de red

A pesar de que se realizan los ajustes descritos anteriormente, al ingresar a esta computadora, otra computadora puede preguntar contraseña de red... Esto es posible en dos casos.

Usuarios locales con el mismo nombre (inicio de sesión)

Ambas computadoras tienen usuarios locales con el mismo nombre pero contraseñas diferentes.

Ejemplo... Hay Comp1 y Comp2. Cada uno de ellos tiene un usuario llamado Usuario. Pero en Comp1 el usuario tiene una contraseña de 123 y en Comp2 tiene una contraseña de 456. Al intentar iniciar sesión en la red, el sistema le pedirá una contraseña.

Decisión... O elimine los nombres de usuario coincidentes. O especifique la misma contraseña para usuarios con el mismo inicio de sesión. Una contraseña vacía también se considera lo mismo.

Ningún usuario local en Windows 10

En Windows 10, puede iniciar sesión y trabajar con una cuenta de Microsoft si tiene Internet. En este caso, es posible una situación en la que durante la instalación de Windows 10 no se creó un usuario local en absoluto (el inicio de sesión fue a través de una cuenta Entrada de Microsoft). En este caso, Windows también requerirá una contraseña al iniciar sesión en la red local.

Decisión... Cree un usuario local en una computadora con Windows 10.

Si tiene computadoras viejas en su red local

Si su red local contiene computadoras que ejecutan versiones antiguas de Windows o Linux, es posible que tenga un problema cuando Windows 10 "no ve" dichas computadoras.

La razón puede ser que en Últimas Versiones Soporte deshabilitado de Windows 10 para SMB versión 1. Cómo habilitar el soporte para SMB versión 1, descrito en el artículo Red local entre Windows 10 y Windows XP.

Dejar de compartir una carpeta de Windows 10

En Windows 10, cancelar el uso compartido no es nada obvio (a diferencia de Windows XP). Sobre el " Acceso"(propiedades de la carpeta) no hay opción, como en Windows XP. No sirve de nada hacer clic en el botón" Compartir ", no puede cancelar el uso compartido allí.

Ahora, para cancelar el uso compartido, necesita en la pestaña " Acceso"presione el botón" Personalización avanzada":

Y allí, deshabilite el acceso (elimine la casilla de verificación de la opción "Compartir esta carpeta"):

Como dice el refrán, "adivina tres veces".

Comparta la carpeta de Windows 10 a través de la línea de comando

Todo se puede hacer mucho más rápido si usa línea de comando(consola, cmd.exe). Solo dos comandos:

cuota neta lan = c: \ lan

net share lan / eliminar

El primer comando comparte una carpeta c: \ lan y le da un nombre de red lan.

El segundo comando elimina la carpeta de red (pública) lan. Carpeta real c: \ lan por supuesto permanece en su lugar.

Uso compartido de archivos de Windows 10 con el complemento Carpetas compartidas

Incluido en la caja de herramientas Gestión de ventanas 10 allí programa especial(complemento) para administrar recursos compartidos en una computadora. Se llama "Carpetas compartidas" y puede ejecutarlo con el comando fsmgmt.msc(en la consola o vía Win + R):

Alternativamente, este complemento se puede abrir a través del menú Inicio: "Panel de control - Herramientas administrativas - Administración de equipos - Carpetas compartidas".

Uso compartido de impresoras de Windows 10

Compartir impresoras se configura de la misma forma que para una carpeta. Debe abrir el subprograma "Dispositivos e impresoras", encontrar la impresora requerida allí, abrir sus propiedades y en la pestaña "Acceso" definir los parámetros de acceso a la red.

Configurar una red local para otro sistema operativo

Si vive en Krasnodar y necesita configurar una red local en Ventanas

Ivan Sukhov, 2017, 2019 .

Si lo encontró útil o simplemente le gustó este artículo, no lo dude, apoye financieramente al autor. Esto es fácil de hacer gastando dinero en Cartera Yandex No. 410011416229354... O al telefono +7 918-16-26-331 .

Incluso una pequeña cantidad puede ayudarte a escribir nuevos artículos :)

De forma predeterminada, la compatibilidad con SMB 1.0 todavía está habilitada en Windows 10 y Windows Server 2016. En la mayoría de los casos, solo es necesario para admitir sistemas heredados: Windows Server 2003 y versiones anteriores. En el caso de que no queden tales clientes en su red, es recomendable deshabilitar el protocolo SMB 1.x en las nuevas versiones de Windows o eliminar por completo el controlador. Así, te protegerás de una gran cantidad de vulnerabilidades inherentes a este protocolo desactualizado (que una vez más se evidencia), y todos los clientes, al acceder a las bolas SMB, utilizarán versiones nuevas, más productivas y seguras del protocolo SMB.

En uno de los artículos anteriores, hemos proporcionado tanto el lado del cliente como del servidor. Según la tabla, las versiones anteriores de los clientes (XP, Server 2003 y algunos clientes * nix desactualizados) solo pueden usar el protocolo SMB 1.0 para acceder a los recursos de archivos. Si no hay tales clientes en la red, puede deshabilitar por completo SMB 1.0 en los servidores de archivos (incluidos los controladores de dominio AD) y las estaciones cliente.

Auditar el acceso al servidor de archivos a través de SMB v1.0

Antes de desconectar y eliminación completa Controlador SMB 1.0 En el lado del servidor de archivos SMB, es conveniente asegurarse de que no queden clientes desactualizados en la red que se conecten a él a través de SMB v1.0. Para hacer esto, habilite la auditoría de acceso al servidor de archivos usando este protocolo usando el comando de PowerShell:

Set-SmbServerConfiguration –AuditSmb1Access $ true

Después de un tiempo, estudie los eventos en Revista de aplicaciones y servicios -> Microsoft -> Windows -> SMBServer -> Audi t para el acceso de clientes mediante el protocolo SMB1.

Consejo... La lista de eventos de este registro se puede mostrar con el comando:

Get-WinEvent -LogName Microsoft-Windows-SMBServer / Audit

En nuestro ejemplo, el acceso desde el cliente 192.168.1.10 a través del protocolo SMB1 se registró en el registro. Esto se evidencia en eventos con EventID 3000 de la fuente y descripción de SMBServer:

Acceso SMB1

Dirección del cliente: 192.168.1.10

Guia:

Este evento indica que un cliente intentó acceder al servidor utilizando SMB1. Para dejar de auditar el acceso SMB1, use el cmdlet Set-SmbServerConfiguration de Windows PowerShell.

En este caso ignoraremos esta información, pero debemos tener en cuenta que en el futuro cliente dado no podrá conectarse a este servidor SMB.

Deshabilitar SMB 1.0 en el lado del servidor

SMB 1.0 se puede desactivar tanto en el lado del cliente como en el del servidor. En el lado del servidor, el protocolo SMB 1.0 proporciona acceso a las carpetas SMB de la red (recursos compartidos de archivos) a través de la red, y en el lado del cliente, es necesario conectarse a dichos recursos.

Use el siguiente comando de PowerShell para verificar si SMB1 está habilitado en el lado del servidor:

Como puede ver, el valor de la variable EnableSMB1Protocol = True.

Como puede ver, el valor de la variable EnableSMB1Protocol = True.

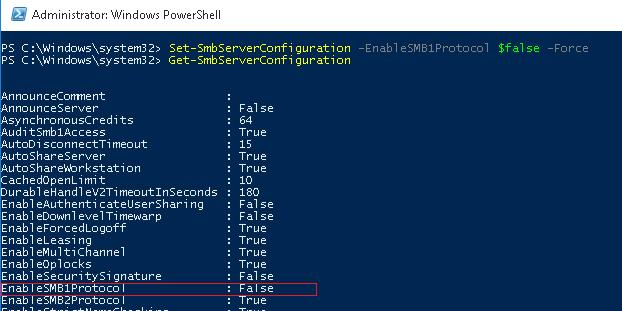

Entonces, deshabilitemos el soporte para este protocolo:

Set-SmbServerConfiguration -EnableSMB1Protocol $ false -Force

Y utilizando el cmdlet Get-SmbServerConfiguration, asegúrese de que el protocolo SMB1 esté ahora deshabilitado.

Para eliminar completamente el controlador que maneja el acceso del cliente SMB v1, ejecute el siguiente comando:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Eliminar

Queda por reiniciar el sistema y asegurarse de que la compatibilidad con el protocolo SMB1 esté completamente deshabilitada.

Get-WindowsOptionalFeature –Online -FeatureName SMB1Protocol

Deshabilitar SMB 1.0 en el lado del cliente

Al deshabilitar SMB 1.0 en el lado del servidor, nos aseguramos de que los clientes no pudieran conectarse usando este protocolo. Sin embargo, pueden usar un protocolo desactualizado para acceder a recursos de terceros (incluidos los externos). Para deshabilitar la compatibilidad con SMB v1 en el lado del cliente, ejecute los comandos:

sc.exe config lanmanworkstation depende = bowser / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = deshabilitado

Por lo tanto, al deshabilitar el soporte para SMB 1.0 obsoleto en el lado del cliente y del servidor, protegerá completamente su red de todas las vulnerabilidades conocidas y aún no encontradas en ella. Y vulnerabilidades en Servidor de Microsoft Message Block 1.0 se encuentra con bastante regularidad. La última vulnerabilidad significativa en SMBv1, que podría permitir que un atacante ejecute código arbitrario de forma remota, se corrigió en marzo de 2017.

Microsoft planea deshabilitar completamente el protocolo SMBv1 en Windows 10 este otoño.

Protocolo de red La primera versión de SMB fue desarrollada por Microsoft hace un par de décadas. La compañía es claramente consciente de que los días de esta tecnología han quedado atrás.

Sin embargo, este cambio solo afectará a los nuevos Instalaciones de Windows 10. Si acaba de actualizar a Windows 10 Fall Creators Update, el protocolo seguirá estando en el sistema.

En la versión de prueba de Windows 10 Insider Preview build 16226, SMBv1 ya está completamente deshabilitado. En las versiones Home y Pro, el componente del servidor se elimina de forma predeterminada, pero el cliente SMB1 aún permanece en el sistema. Esto significa que puede conectarse a dispositivos a través de SMB1, pero nadie puede conectarse a su máquina a través de él. En las versiones Enterprise y Education, SMB1 está completamente deshabilitado.

Ned Pyle de Microsoft explicó que la razón principal de esta decisión fue mejorar la seguridad:

“Esta es la razón principal, pero no la única. El antiguo protocolo ha sido reemplazado por el SMB2 más funcional, que proporciona más funcionalidad. La versión 2.02 se envía con Windows Server 2008 y es la versión SMB mínima recomendada. Para obtener la máxima seguridad y funcionalidad, debe utilizar SMB 3.1.1. SMB 1 ha sido obsoleto durante mucho tiempo ".

Si bien SMBv1 seguirá estando en los dispositivos actualizados a la Actualización de creadores de otoño de Windows 10, se puede desactivar manualmente.

Cómo deshabilitar SMB1 en Windows 10

- Búscame Empezar Panel de control y vaya a "Programas y características".

- En el menú de la izquierda, seleccione la opción "Activar o desactivar las funciones de Windows".

- Desmarque la casilla junto a " Soporte para compartir archivos SMB 1.0 / CIFS”.

o usando PowerShell:

- Haga clic derecho en el menú de inicio, seleccione la opción Windows PowerShell (administrador)

- Ejecute el comando Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Entrada

Entrada