Zautomatyzowana walidacja konfiguracji... i kilka słów o standardach programistycznych. Automatyczne sprawdzanie konfiguracji... i kilka słów o standardach programistycznych 1c sprawdzanie konfiguracji

Rzeczywiście, z roku na rok wzrasta złożoność konfiguracji 1C, rosną zespoły, wypuszczane są produkty zawierające ponad 5 000 000 linii kodu. Praca bez uporządkowania strumieni kodu staje się trudna. I nie chodzi tylko o utrzymanie minimalnego porządku — dodawanie nowych obiektów, konwencje komentowania czy rozrzucanie obiektów w podsystemach. Wraz z rozwojem zespołów i coraz bardziej złożonymi konfiguracjami, potrzeba przestrzegania szerszych standardów staje się oczywista.

A żeby nie być szewcem bez butów, dobrze jest mieć do tego odpowiednie narzędzia. Na konferencjach i webinariach oferowane są ciekawe narzędzia, w tym te wymienione powyżej. Jednocześnie na uwagę zasługuje też dość mało znana konfiguracja z samego 1C. Jak już zrozumiałeś z tytułu publikacji, ten produkt nosi nazwę „Automatyczne sprawdzanie konfiguracji”. Jest bezpłatny, dostępny dla każdego użytkownika (formalnie do korzystania z niego wymagany jest dostęp do ITS), dość prosty w obsłudze, ale jak dotąd mało rozpowszechniony.

Wynika to częściowo z faktu, że sam 1C aktywnie promuje ideę zgodności ze standardami i stosowanie odpowiednich do tego narzędzi tylko wśród twórców rozwiązań produkcyjnych poprzez certyfikację 1C: Kompatybilny. Znacznie słabszy jest wpływ idei przestrzegania standardów i czystości kodu na ogólną masę programistów, którzy nie mają do czynienia z masowo produkowanymi rozwiązaniami. Nawet zapoznanie się z podstawowymi standardami rozwoju jest pod warunkową blokadą - dostępność dostępu do ITS (informacje nieaktualne, obecnie za lata 2018-2019, dostęp otwarty bez rejestracji) :

Podstawowe informacje o kompleksie rolno-przemysłowym

Konfiguracja APK jest przeznaczona dla automatyczne wyszukiwanie błędy i odchylenia od norm w konfiguracjach. Jego stosowanie jest rekomendowane przez 1C od 2009 roku i to nie tylko w firmach opracowujących rozwiązania obiegowe, ale także dla innych firm, w których finalizowane i dostosowywane są standardowe rozwiązania:

Pierwsze wrażenie na temat konfiguracji może dać strona w witrynie 1C:

Opisuje główne cechy tego narzędzia i mówi, że pomaga:

przestrzegać typowych standardów programistycznych i przeprowadzać kontrole konfiguracji platformy

stwórz i postępuj zgodnie z własnymi regułami walidacji konfiguracji

przestrzegać standardów wymaganych do uzyskania 1C: Status zgodności

przeprowadzić zaplanowane kontrole

sprawdź błędy ortograficzne

przypisywać różne statusy wykrytym błędom konfiguracji, w tym oznaczać je jako „funkcje” niewymagające korekty

nieco ułatwić sobie weryfikację samodzielnie wykonując pewne czynności, takie jak aktualizacja konfiguracji bazy demo z repozytorium, możliwość weryfikacji krok po kroku itp.

wspomina się nawet o możliwości integracji z DSS

Inne źródło informacje ogólne publikacja w internetowym magazynie PCMagazine może służyć:

Poza tymi materiałami poglądowymi w sieci nie ma prawie żadnych informacji o APK i jego zastosowaniach, a dobrą wiadomością jest to, że do samej konfiguracji dołączona jest instrukcja obsługi w formacie PDF. Niektóre kwestie nie są opisane w instrukcji tak szczegółowo, jak byśmy tego chcieli. Ale wciąż jest instrukcja i pozwala nauczyć się wykonywać podstawowe techniki podczas pracy z konfiguracją.

Aby nie powtarzać instrukcji użytkownika, rozważymy tutaj przykład wykorzystania APK do sprawdzenia typowej konfiguracji, a nie konfiguracji demo z dostawy APK. Postaramy się również uwzględnić szczegóły pracy, które nie są wymienione w instrukcji.

Zacznijmy od zera. Pobierać Ostatnia wersja APK jest dostępny pod następującym linkiem:

W momencie publikacji tego artykułu najnowsza wersja to 1.1.12.26 z 30.01.2017, ale początkowo została napisana dla wersji 1.1.11.16, więc niektóre zrzuty ekranu i komentarze będą odnosić się do tej wersji. Aby pracować z APK 1.1, potrzebujesz platformy w wersji co najmniej 8.3.6. Po zainstalowaniu dostawy konfiguracji na liście szablonów konfiguracji pojawiają się trzy nowe pozycje:

Pierwszy szablon to czysta baza danych APK. Znajdują się w nim wszystkie standardowe reguły, ale nie ma załadowanych danych demo bazy danych do testowania, które są obecne w drugim szablonie.

Drugi szablon „Automatyczne sprawdzenie konfiguracji (demo)” po wdrożeniu zawiera załadowane informacje o bazie danych demonstracyjnych (znajdujące się w trzecim szablonie). Możesz go użyć, aby zobaczyć, jak działają raporty i standardowe kontrole. Jak pracować z tą bazą danych uzbrojoną w instrukcję obsługi najlepiej nauczyć się od dostawy, ponieważ przykłady w instrukcji są zaprojektowane specjalnie dla tej bazy demonstracyjnej:

APC działa w ten sposób, że wykonując nowe sprawdzenia, ładuje informacje ze sprawdzanej konfiguracji za pośrednictwem połączenia COM. Aby to zrobić, potrzebuje istniejącej "eksperymentalnej" bazy danych. Dlatego jeśli istnieje chęć nie tylko zapoznania się z interfejsem bazy demonstracyjnej, ale przeprowadzenia pełnego cyklu pracy z testowaną bazą danych, to warto wdrożyć jeszcze jedną plikową bazę danych z trzeciego szablonu „Konfiguracja demo do testów”.

W takim przypadku otrzymamy dwie bazy danych - jeden demo kompleks rolno-przemysłowy z już załadowanymi informacjami o sprawdzonej bazie Demo oraz samą sprawdzaną bazę Demo, co pozwala szybko zapoznać się z procesem podłączania i przeprowadzania nowych sprawdzeń.

Chciałbym zauważyć, że po eksperymentowaniu z bazami demonstracyjnymi, czysta baza kompleksu rolno-przemysłowego może nie zostać wdrożona. Sprawdzenia konfiguracji roboczej mogą być wykonywane na tej samej konfiguracji, co sprawdzanie demonstracyjnej bazy danych. W APK możesz pobrać informacje o dowolnej liczbie baz danych do sprawdzenia.

Generalnie zasada działania APK jest podobna do pracy „Konwersji danych”. Praca w konfiguratorze APK nie jest wymagana (chociaż, jak się później okaże, bez tego nie da się w ogóle obejść)... Informacje o strukturze sprawdzanych konfiguracji są ładowane w trybie użytkownika. Określa również algorytmy sprawdzania konfiguracji w postaci kodu w języku 1C: Enterprise, który jest następnie wykonywany przez sam system za pomocą operatora” Wykonać”. W kodzie można i należy wykorzystywać wbudowane metody APK (nieplatformowe) - procedury i funkcje wykonujące pracę z automatycznie tworzonymi obiektami. Obiekty niezbędne do przeprowadzenia kontroli konfiguracji są tworzone przez sam system i stają się dostępne w kodzie programów obsługi kontroli. Szczegółowy opis tych metod, obiektów i programów obsługi można znaleźć w szóstym rozdziale „Podręcznika użytkownika”.

Konfiguracja AIC jest prawie całkowicie oparta na książkach referencyjnych, rejestrach informacji i przetwarzaniu. Ogólnie rzecz biorąc, jeśli znasz „Konwersję danych”, zasady pracy z APK będą jasne. Co więcej, jeśli nie ma wyraźnej potrzeby własnych algorytmów sprawdzania, to na początku będzie można ograniczyć się do standardowych sprawdzeń i nie badać wbudowanych metod i obiektów programowych systemu. Wtedy prawie wszystkie ustawienia można wykonać za pomocą myszy i wydaje się, że to wystarczy do wielu zadań.

Konfiguracja połączenia ze sprawdzaną bazą i domyślnymi sprawdzeniami

Po uruchomieniu bazy demo widzimy następujący interfejs:

Przeznaczenie sekcji z punktu widzenia programistów APK można znaleźć w instrukcji. Przejdziemy po kolei i najpierw dodamy nową konfigurację. Kliknij przycisk „Nowa konfiguracja”. System poprosi o podanie parametrów połączenia. W rzeczywistości otwiera się formularz pozycji katalogu „Konfiguracje”:

Imię i nazwisko to dowolne pola tekstowe, jedynie poczucie piękna i długość pola może ograniczać to, co zostanie w nich wskazane. Ale dalsze ograniczenia są bardziej rygorystyczne. Musisz podać pełną ścieżkę do Plik wykonywalny platformy 1C. Więcej wczesne wersje APK dodatkowo musisz wskazać wersję platformy, z którą pracujesz. Przypomnę, że APK może sprawdzać konfiguracje tylko na platformie w wersji 8.3.6 i wyższej.

Informacje od twórców:

Jeśli ścieżka do platformy zostanie określona poniżej, podczas połączenia COM zostanie wygenerowany błąd.Powód tego jest następujący. W związku z rozwojem platformy i nowymi kontrolami APK zbierane są informacje (właściwości metadanych), które pojawiły się tylko na platformie 8.3.6 lub wyższej. Tak więc podczas sprawdzania wersji, na przykład 8.2 podczas zbierania takich informacji, oczywiście zostanie wystawiony błąd. A ponieważ te nowe kontrole z reguły są priorytetowe, zakaz rozpoczynania skanowania jest niższy niż 8.3.6. W odwrotnym przypadku (jeżeli główna wersja platformy jest niższa dla klienta), wówczas przyjmuje się, że do sprawdzenia swojej konfiguracji może użyć poprzednie wersje Kompleks rolno-przemysłowy.

Następnie musisz określić ścieżkę do bazy danych demo i parametry połączenia z nią. Pod baza demo w tym przypadku mamy na myśli nic innego jak specjalnie dedykowaną bazę plików zawierającą sprawdzaną konfigurację. Nie ma możliwości podłączenia bazy danych SQL do APK. W razie potrzeby można to zmodyfikować, ale nie ma to większego sensu. Po pierwsze, jest to tylko sprawdzenie konfiguracji, a nie testy jednostkowe lub testy obciążeniowe. W takim przypadku, nawet w przypadku dużych konfiguracji, takich jak ERP 2, wystarczy pusta baza plików zawierająca aktualną konfigurację. Po drugie, zgodnie ze standardami 1C dowolna konfiguracja powinna być zaprojektowana do pracy nie tylko z bazą danych SQL, ale również w wersji plikowej.

Jeśli programujesz przy użyciu repozytorium, APK jest w stanie automatycznie zaktualizować konfigurację bazy danych z repozytorium przed wykonaniem nowego testu. Służy do tego dolna grupa parametrów na zrzucie ekranu.

Należy również zauważyć, że DSS, podobnie jak APK, wymaga bazy plików do załadowania informacji o konfiguracji. Dlatego jeśli zdecydujesz się rozwijać przy użyciu technologii oferowanych przez 1C, przy użyciu APK i DSS, dla obu tych systemów wystarczy utworzyć jedną bazę plików, w razie potrzeby podłączyć ją do repozytorium konfiguracji i skonfigurować automatyczna aktualizacja konfiguracja z pamięci przed załadowaniem danych.

Wybór pomiędzy trybami „Konfiguracja” i „Biblioteka” określa stopień ważności kontroli. W trybie „Biblioteka” kontrole są trudniejsze. Biblioteka to konfiguracja, którą można osadzić w innych, co oznacza, że musi przestrzegać pewnych zasad i „myśleć nie tylko o sobie”. Jeśli najedziesz kursorem na obie opcje przełącznika, pojawi się podpowiedź z opisem różnic w testach. W szczególności wszystkie wybrane wymagania zostaną sprawdzone pod kątem biblioteki. Wymagania z grupy Develop and Use Libraries nie są sprawdzane pod kątem konfiguracji, niezależnie od tego, czy zostały wybrane, czy nie. Ta grupa wymagań zawiera bardzo długoterminowe reguły walidacji, które tak naprawdę dotyczą tylko bibliotek.

Ważny punkt dla wersji 1.1.11.16 i wcześniejszych wersji APK (w wersji 1.1.12.26 ten błąd został naprawiony). Po określeniu ustawień i zapisaniu pozycji w katalogu „Konfiguracje” możesz sprawdzić połączenie. Ale po raz pierwszy system może podać błąd o braku połączenia.

To myląca wiadomość. Jeśli ścieżki i użytkownicy są ustawione poprawnie, wystarczy wstępnie nagrać element tego katalogu i dopiero wtedy sprawdzić połączenie. Następnie system zgłosi udane połączenie. Sprawdzenie połączenia z dużą bazą danych, np. ERP, może zająć nawet 1-2 minuty:

Właściwie teraz stworzyliśmy nową pozycję w katalogu "Konfiguracje". Teraz możesz go otworzyć na różne sposoby:

- Poprzez menu „Ustawienia” -> „Konfiguracje”

- W sekcji „Kontrole” kliknij „Wybierz konfigurację”

- Lub po prostu otwórz katalog „Konfiguracje” z menu „Operacje”

Wróćmy do okna ustawień konfiguracyjnych.

W drugiej zakładce „Wymagania do sprawdzenia” możesz skonfigurować, jakie sprawdzenia chcemy wykonać na naszej konfiguracji. Dostępne są dwie predefiniowane opcje: „Pełne sprawdzenie” – sprawdzenie zgodności z systemem norm https://its.1c.ru/db/v8std i kontrola pisowni, a także „1C: Kompatybilny” — sprawdź zgodność ze standardami 1C: Kompatybilny http://1c.ru/rus/products/1c/predpr/compat/soft/requirements.htm

Można również ustawić dowolny zestaw wymagań do sprawdzenia, a następnie w polu „Wariant weryfikacji” wstawić dowolną reprezentację wariantu i zapisać ją pod tą nazwą, klikając przycisk „Zapisz wariant”. Warianty są zapisywane w odniesieniu do konfiguracji, tzn. to samo ustawienie nie może być automatycznie zastosowane do innych elementów katalogu „Konfiguracje”:

Pozwolę sobie zrobić notatkę dla tych, którzy planują używać APK dla kilku konfiguracji i nie chcą konfigurować sprawdzeń dla każdej z nich z osobna. Możesz przenosić ustawienia sprawdzania między konfiguracjami, pisząc prosty skrypt, jeśli wiesz, że są one przechowywane w rejestrze informacyjnym „Wymagania konfiguracyjne”, a same opcje sprawdzania są przechowywane w książce referencyjnej o tej samej nazwie:

Lista kontroli jest dość długa. Każde wymaganie jest standardem rozwoju, którego przestrzeganie może ulepszyć nasze produkty. Ale możliwość wyłączenia poszczególnych wymagań lub ich grup również nie jest zbyteczna. Na przykład w większości przedsiębiorstw możesz ograniczyć się do opcji „Pełne sprawdzenie” (pisownia + system standardów) i nie sprawdzać „1C: Kompatybilny”. Albo przynajmniej kontroluj pisownię, ponieważ nie ma czegoś takiego, że rozwój był prowadzony od lat bez jednego błędu ortograficznego.

Wybrana tutaj lista wymagań jest domyślną listą sprawdzania automatycznego. Przechodząc przez test, możesz nadpisać podane tutaj wartości.

Informacje od twórców:

Warto bardziej szczegółowo opisać, czym jest grupa „System standardów” i czym różni się od pozostałych dwóch grup. Zacznijmy więc od grupy „1C: Kompatybilny”. Jak wcześniej napisano, jest to obowiązkowy zestaw standardów do uzyskania określonego statusu jego konfiguracji. Z grubsza rzecz biorąc, jest to szkielet, któremu muszą odpowiadać wszystkie bez wyjątku konfiguracje. Nawiasem mówiąc, ta grupa standardów nie sprawdza konfiguracji pod kątem błędów ortograficznych...

Dalej „Pisownia” to grupa standardów, które sprawdzają konfigurację tylko pod kątem błędów ortograficznych. Każdy szanujący się programista może sprawdzić pisownię swojej konfiguracji. Ta grupa zawiera wszystkie reguły sprawdzania, które śledzą pisownię w tekstach modułów, metadanych (nazwa, synonim, komentarz), elementach formularzy, układach, ogólnie wszędzie tam, gdzie można sprawdzić tekst. Tylko rosyjski tekst jest zaznaczany po wyjęciu z pudełka, ale jak zaznaczono w komentarzach, w przypadku innych języków można załadować swoje słowniki, a nawet zastąpić nimi dostarczoną konfigurację.

A teraz o grupie „System Standardów”. Jest to najbardziej globalna i zawiera weryfikacje dla pozostałych dwóch predefiniowanych grup wymagań, a także dodatkowe weryfikacje specjalistyczne. Dla klientów błędy z tej grupy są bardziej prawdopodobnymi zaleceniami, choć w przypadku typowych konfiguracji większość błędów oczywiście musi zostać poprawiona. To. jeśli jakikolwiek standard jest opisany w grupie „1C: Kompatybilny” lub „Pisownia”, niewątpliwie zostanie również opisany w grupie „System standardów”, jednak może bardziej szczegółowo i z głębszą kontrolą.

Na karcie „Wykluczenia skanowania” konfiguruje się różne filtry. Na przykład, możesz skonfigurować sprawdzenia, aby tylko obiekty dodane do standardowej konfiguracji z określonym przedrostkiem, takim jak „ mf_ Super deklaracja celna”.

Lub, jeśli programujesz z dodaniem wszystkich zmienionych lub dodanych obiektów do określonego podsystemu w celu rozwoju, sensowne jest sprawdzenie tylko w tym podsystemie i pominięcie niezmienionych obiektów typowej konfiguracji, które są zablokowane. Jeśli musisz tymczasowo wykluczyć skonfigurowany filtr podczas sprawdzania, nie musisz go usuwać. Wystarczy odznaczyć flagę use (druga kolumna):

Funkcja filtrowania jest bardzo przydatna i warto z nią poeksperymentować, co zrobimy dalej. Muszę od razu powiedzieć, że liberalne kontrole, takie jak „Uwzględnij podsystem” i „Uwzględnij z prefiksem”, działają przez „LUB”. Oznacza to, że obiekt zostanie sprawdzony, jeśli spełnia ten lub inny warunek. Nie zawsze jest to wygodne. Na szczęście zmiana tego zachowania jest bardzo łatwa. Zagadnienie to zostanie omówione szerzej w części poświęconej filtrowaniu, a także kwestii wpływu filtrów na czas kontroli.

W wersji APK 1.1.11.16 i wcześniejszych ustawienia filtrowania zostały podzielone na dwie zakładki – „Filtry zbierania wymagań” i „Wyjątki zbierania danych”, ale znaczenie było takie samo:

Ponadto w formularzu ustawień możesz ustawić potrzebę zaplanowanych kontroli:

To jest ustawienie nie wykonywać zaplanowanego zadania... Aby uruchomić zaplanowane skanowanie, APK musi zostać uruchomiony w trybie użytkownika i uruchomiony. Kiedy system uruchamia się w module regularna aplikacja metoda nazywa się Na początku systemu () gdzie jest podłączony program obsługi oczekiwania UruchomSprawdźZaplanowane (), który przeprowadza zaplanowane kontrole. Jeśli istnieje potrzeba rozpoczęcia kontroli od rutynowego zadania, system będzie musiał zostać zmodyfikowany. Jeśli zajrzysz do konfiguracji APK, zobaczysz, że zawiera tylko dwa zaplanowane zadania i oba nie są związane z zaplanowanymi kontrolami:

Informacje od twórców:

Wyjaśnienie jest bardzo proste. Jeśli APK jest wdrożony w wersji SQL, to po określeniu ścieżki do konfiguracji (dokładniej demo bazy danych) na kliencie, sprawdzenie po prostu się nie rozpocznie, ponieważ zaplanowane zadanie zawsze działa na serwerze. W wersji plikowej kompleksu rolno-przemysłowego, oczywiście, zaplanowane zadanie byłoby bardziej odpowiednie niż obsługa oczekiwania.

Harmonogram nie jest ostatnią możliwą zakładką. W przypadku włączenia w systemie integracji z „Application Solutions Design System” pojawi się kolejna zakładka „Integracja z DSS”, która pozwala skonfigurować automatyczną rejestrację błędów w DSS. Konfiguracja integracji na poziomie systemu odbywa się w postaci stałych („Operacje” – „Stałe”).

Funkcjonalność integracji z DSS została przeznaczona przez twórców kompleksu rolno-przemysłowego do użytku wewnętrznego w 1C (jest to opisane w „Podręczniku użytkownika”, strona 28). Jestem jednak pewien, że dla tych firm, które już wykorzystują DSS w swojej pracy lub planują z niego korzystać, ta funkcjonalność będzie ciekawa. Możesz wziąć to jako przykład do wdrożenia własnego mechanizmu integracji lub zająć się tym i użyć go po wyjęciu z pudełka:

W tym przypadku możliwe jest zarówno połączenie kompleksu rolno-przemysłowego z serwisem internetowym podnoszonym ze strony DSS, jak i odwrotnie, można skonfigurować połączenie z serwisem webowym podnoszonym po stronie kompleksu rolno-przemysłowego w DSS:

Przeprowadzanie inspekcji

Po dokonaniu ustawień połączenia i wybraniu sprawdzeń do przeprowadzenia można przystąpić do wykonywania sprawdzeń.

Aby wykonać nowe sprawdzenie, należy najpierw ustawić sprawdzoną konfigurację jako bieżącą. Wszystkie nowe sprawdzenia są przeprowadzane na „bieżącej konfiguracji”. Aby to zrobić, w sekcji „Kontrole” kliknij „Wybierz konfigurację”, a następnie wybierz element odniesienia do konfiguracji, któremu zostanie przypisany „bieżący”.

Po kliknięciu przycisku „Nowe sprawdzenie” system zaoferuje dwie opcje – ponowne sprawdzenie poprzez połączenie ze sprawdzaną konfiguracją, ponowne zebranie danych lub sprawdzenie danych zebranych wcześniej.

Możliwość przeprowadzania kontroli na wcześniej zebranych danych pozwala na etapowe przeprowadzanie długotrwałych kontroli. Na przykład możesz najpierw zebrać dane konfiguracyjne i przeprowadzić filtrowane sprawdzenie podzbioru podsystemów. Następnie włącz filtry dla innych podsystemów i wykonaj drugie sprawdzenie na podstawie wcześniej zebranych danych, co pozwoli Ci wykonać to znacznie szybciej.

Informacje od twórców:

Należy tutaj również powiedzieć, że obecnie skład gromadzonych danych zależy bezpośrednio od wybranych wymagań. Na przykład wybrane jest jedno wymaganie „Pisownia w tekstach modułu”. Jeśli otworzysz kartę samego wymagania i przejdziesz do zakładki „Etapy weryfikacji”, zobaczysz, że zaznaczone jest tylko 1 pole wyboru „Wypełnij informacje o modułach”:

Oznacza to, że podczas sprawdzania konfiguracji pod kątem pisowni w tekstach modułów zostanie wykonane tylko zbieranie tekstów modułów (ani właściwości obiektów metadanych, ani elementy formularzy, ani układy nie będą zbierane - wszystkie rodzaje zbierania informacji mogą być wybrane przez inne flagi).

Ta funkcjonalność zależności gromadzonych informacji od wybranych wymagań pojawiła się stosunkowo niedawno, wcześniej przy każdym sprawdzeniu przy gromadzeniu danych zbierane były wszystkie informacje. Tak więc wcześniej ta opcja bardzo pomogła: wybrano jedno wymaganie, na przykład te same moduły, zebrano wszystkie informacje, poprawiono błędy dla tego jednego wymagania, następnie wybrano następne wymaganie, na przykład pisownię w elementach formularza, i sprawdzenie rozpoczęto już zgodnie z zebranymi danymi, ponieważ elementy formy nie uległy zmianie itp.

Teraz można go również używać, ale tylko te wymagania, które zostały zebrane wcześniej, można porównać z zebranymi danymi. Cóż, nie można nie powiedzieć, że ta opcja weryfikacji jest niezwykle potrzebna twórcom nowych czeków do debugowania, testowania, przyspieszania i identyfikowania nieścisłości w regułach weryfikacji, ponieważ nie ma potrzeby każdorazowego przebudowywania danych.

Ponieważ nie zebraliśmy jeszcze żadnych danych, wybierzemy pozycję „Zbieraj i weryfikuj dane…”. Otworzy się okno, w którym możesz wybrać prowadzenie lub automatyczne sprawdzenie, zgodnie z ustawieniami wprowadzonymi wcześniej w nowym oknie konfiguracji, lub nadpisać te ustawienia. Wybór opcji „Ręcznie” jest szczególnie wygodny na początkowym etapie znajomości systemu, kiedy masz wpływ na każdy kolejny krok.

Klikając przycisk „Dalej”, możesz zastąpić wszystkie ustawienia opisane w poprzedniej części tej publikacji, w tym wykonane sprawdzenia. Należy jednak pamiętać, że jeśli w odpowiednim kroku nie wybierzesz jednej kontroli, to system uzna, że należy wykonać WSZYSTKIE kontrole, a nie tylko połączyć się i pobrać informacje o obiektach z sprawdzanej bazy danych:

Dlatego jeśli celem uruchomienia nie jest pełne sprawdzenie, ale aktualizacja struktury konfiguracji lub testowe uruchomienie APK i zapoznanie się z procesem, nie należy usuwać zaznaczenia wszystkich pól na tym etapie. Po raz pierwszy wskazane jest zaznaczenie tylko jednej pozycji, np. „Sprawdzenie konfiguracji platformy” w następującej gałęzi:

W takim przypadku lista kroków weryfikacji będzie w przybliżeniu następująca:

i może zająć nawet 20 minut nawet w systemie ERP. Ale to wystarczy, aby zorientować się, jak faktycznie przebiega ten proces. Chociaż walidacja platformy może być zaskakującym i czasochłonnym procesem, możesz również wybrać prostszy element.

Na ostatni krok możesz także ustawić filtry na skanowanych obiektach. To prawda, że jeśli jest to pierwsze sprawdzenie konfiguracji, pakiet APK nie będzie jeszcze zawierał informacji o strukturze konfiguracji. W takim przypadku drzewo konfiguracji na tym etapie będzie puste, ale możesz je załadować, klikając przycisk „Odczytaj strukturę konfiguracji” bezpośrednio z tego samego okna:

Teraz pozostaje nacisnąć przycisk „Wykonaj kontrolę”. Rozpocznie się proces weryfikacji. Z miganiem okien 1C i wyjściem dziennika procesu do okna wiadomości. Wyjście dziennika jest bardzo niewygodne. Okno sprawdzania zawiesza się modalnie, a jeśli nie pomyślisz z góry o uwidocznieniu okna wiadomości, nie będziesz w stanie dowiedzieć się niczego o tym, co się dzieje, dopóki proces się nie zakończy:

Dlatego jeśli masz niską rozdzielczość ekranu, lepiej od razu zająć się przeprowadzką okno modalne uruchom skanowanie, aby okno wiadomości było widoczne.

Na jednym z etapów weryfikacji system aktualizuje zawartość katalogu „Struktura konfiguracji”, który zawiera drzewo (hierarchię) obiektów metadanych jak w konfiguratorze. Dane o konkretnym obiekcie zostaną zaktualizowane, jeśli ten obiekt uległ zmianie lub został włączony do dodatkowego podsystemu. Element katalogu zostanie oznaczony do usunięcia, jeśli odpowiedni obiekt konfiguracyjny został usunięty. Nowe elementy zostaną utworzone dla nowych obiektów konfiguracyjnych:

Ponadto przy każdym sprawdzeniu z gromadzeniem danych aktualizowana jest zawartość rejestrów „ObjectPropertyValues” i „CompactObjectPropertiesValues”, które przechowują właściwości obiektów, moduły, zawartość układu, elementy formularzy itp. Po porównaniu z wcześniej zebranymi danymi, informacje te pozostają takie same.

W przypadku wybrania jakichkolwiek sprawdzeń, które wymagają nie tylko aktualizacji struktury metadanych i weryfikacji platformy, ale także czegoś więcej, to system wyładuje konfigurację do plików w celu ich późniejszej analizy:

Przesyłanie odbywa się bez hierarchii - wszystkie pliki znajdują się w jednym folderze:

Informacje od twórców:

Więc co i kiedy jedzie ( podczas sprawdzania z gromadzeniem danych):

- Struktura konfiguracji jest generalnie zawsze, bez względu na wybrane wymagania.

- Zbiórka odbywa się poprzez bieganie przetwarzanie zewnętrzne z ogólnego układu MetadataStructureLoader w przedsiębiorstwie w grubym kliencie. Przetwarzanie w przedsiębiorstwie współpracuje z obiektem platformy „Metadata” i zapisuje dane do zewnętrznego pliku, który następnie jest przesyłany i parsowany w APK.

Wszystkie dalsze kroki wyzwalające przetwarzanie zewnętrzne w przedsiębiorstwie działają w podobny sposób. Pozostałe informacje, jak wspomniano powyżej, są gromadzone w zależności od wybranych wymagań:

- Zbieranie informacji o metadanych (znowu są to właściwości obiektów metadanych, a nie sama struktura) następuje poprzez uruchomienie przetwarzania zewnętrznego z ogólnego układu „MetadataDataLoader”.

- Zbieranie informacji o formularzach (dokładniej o elementach formularza) - z wykorzystaniem przetwarzania z układu „FormDataLoader”.

- Zbieranie informacji o formularzach z XML odbywa się poprzez parsowanie pliku XML formularza z wyładowania konfiguracji do pliki XML... Zbierane są wszystkie informacje, których nie udało się uzyskać od przedsiębiorstwa na poprzednim etapie.

- Zbieranie informacji o modułach - poprzez odczytywanie tekstów modułów z przesyłanych plików XML.

- Zbieranie informacji o rolach (dokładniej, zbieranie praw każdej roli dla każdego obiektu) - z plików ról upload XML.

- Zbieranie informacji o układach - z wykorzystaniem przetwarzania z układu "LayoutDataLoader".

- Zbieranie informacji pomocy - poprzez czytanie plików pomocy z przesyłanych plików XML.

Weryfikacja konfiguracji platformy - zbiorcze uruchomienie bazy demo w trybie konfiguratora z kluczami weryfikacji platformy. Wskazany jest również plik z dziennikiem kontroli. Następnie rozpoznaje plik APK i generuje błędy walidacji platformy, które są przechowywane w osobnym rejestrze „błędy konfiguracji”.

Tak więc, jeśli przynajmniej jedno wymaganie zostanie zaznaczone z polem wyboru do zbierania informacji o formularzach z XML, rolach, modułach lub pomocy, to zaznaczona baza zostanie zrzucona do plików XML. Jeśli żadne z tych działań nie jest wymagane, przesyłanie nie nastąpi.

Wcześniej wszystkie czynności były wykonywane sekwencyjnie. Najpierw rozpoczęto zbieranie struktury, potem wgrywanie do XML, potem walidacja platformy, potem zbieranie właściwości metadanych, modułów, formularzy itp., co znacznie spowalniało walidację (zbieranie danych) dużych konfiguracji.

W APK 1.1.12 dodano kopiowanie oryginalnej bazy danych do katalogu tymczasowego i zidentyfikowano najdłuższe etapy zbierania danych, co umożliwiło zrównoleglenie zbierania danych podczas weryfikacji. Tak więc w tej chwili zbieranie struktury konfiguracji, walidacja platformy, rozładowywanie do XML i czyszczenie rejestrów odbywa się równolegle. Reszta czynności zajmuje niewiele czasu, nawet w przypadku ERP. Dzięki wprowadzeniu równoległego zbierania informacji możliwe było przyspieszenie sprawdzania ERP o co najmniej kilka godzin.

W katalogu plików tymczasowych przetwarzanie jest generowane i otwierane w sprawdzonej bazie, która tworzy instancje obiektów metadanych oraz tworzy formularze i układy obiektów. Ten mechanizm był pierwotnie przeznaczony do zbierania informacji o formularzach, układach i właściwościach metadanych. Ale także dzięki niemu poszukuje się błędów, które nie pozwalają nawet programowo stworzyć obiektu czy formularza. Oczywiście jest to dalekie od testów jednostkowych, ale już coś:

Jeśli obiekt lub moduł formularza spróbuje uzyskać dostęp do niezadeklarowanej zmiennej lub obiektu niedostępnego z kontekstu modułu, system albo zatrzyma się podczas procesu sprawdzania z błędem (pojawi się okno w otwartej sprawdzanej bazie danych), albo pakiet APK zostanie złap ten błąd i pokaż go w raportach. Jeśli pakiet APK zatrzymuje się podczas procesu weryfikacji z powodu takiego błędu, z pewnością nie jest to zbyt wygodne. Ale z drugiej strony obecność błędów kompilacji modułów jest krytycznym błędem programistów i lepiej, jeśli zostanie wykryty za pomocą APK w taki sposób, niż trafi do produkcji, a wiadomość o tym przyjdzie od użytkowników!

W procesie pełnej kontroli (lub jej odpowiednika pod względem liczby reguł i obiektów) system blokuje się na sprawdzaniu obiektu nr 1, nie informując w żaden sposób o postępach:

Ten status z komunikatem, że obiekt nr 1 z 77 tys. jest sprawdzany wisi na 5-10 godzin i wygląda na to, że kompleks rolno-przemysłowy jest zamrożony. W rzeczywistości proces trwa, możesz to zweryfikować patrząc na obciążenie procesora w menedżerze zadań lub wywołując stop z konfiguratora (jeśli został z niego uruchomiony APK). Powoduje długi czek Obiekt numer 1, czyli sama konfiguracja, wygląda następująco:

1) W ramach tego kroku zbierane i buforowane są informacje, które są dalej wykorzystywane podczas sprawdzania poszczególnych obiektów. Dzięki temu sprawdzanie pozostałych obiektów jest szybsze.

2) Większość sprawdzeń, które mają wpływ na wszystkie obiekty konfiguracyjne naraz, jest wykonywana w tym kroku. Takich kontroli jest wiele, około 90. Ale najdłużej, przez większość czasu, tylko kilka. Na przykład „Znajdowanie nieużywanych metod eksportu usług”... Oczywiście nie można wywnioskować, czy metoda pojedynczego obiektu jest używana, czy nie, sprawdzając tylko ten jeden obiekt lub określony podsystem. Ten wniosek można wyciągnąć jedynie analizując wywołania metod w całej konfiguracji. I jest oczywiste, że optymalnie jest ominąć całą konfigurację raz, sprawdzając „Obiekt nr 1”, a nie wiele razy, sprawdzając poszczególne dokumenty i podręczniki. Innym przykładem długiego czeku jest „Kontrola obecności wspólnego modułu, podsystemu, metody i kontroli składu parametrów”.

Jeśli wyłączysz dwa określone kontrole i platformy weryfikacji konfiguracji, to weryfikacja nawet takiej konfiguracji jak ERP może zająć nie więcej niż pół godziny. Ale prawdopodobnie nie powinieneś oszczędzać czasu i rezygnować z jakości. Lepiej jest rozwiązać ten problem organizacyjnie i przeprowadzić kontrole z wyprzedzeniem.

Podaję przykład - początek i koniec dziennika wykonania czeku, z którego wynika, że cały proces na ERP 2.1 i APK 1.1.11.16 zajmuje około 15 godzin (oczywiście liczba mocno zależy od wydajności komputera, również sprawdź prędkość w APK 1.1.12 jest znacznie szybsza i w tych samych warunkach zajmuje to około 10 godzin):

: Sprawdzanie połączenia z bazą danych przez połączenie COM

: Zacznij zbierać informacje o strukturze metadanych konfiguracji

: Rozpocznij przesyłanie konfiguracji do plików XML

: Rozpocznij czyszczenie informacji o metadanych

: Zacznij zbierać informacje o rolach konfiguracyjnych

: Zebrane i zarejestrowane informacje o rolach konfiguracyjnych

: Zebrane informacje o metadanych konfiguracji

: Konfiguracja sprawdzania platformy zakończona

: Rozpocznij testowanie obiektów konfiguracyjnych

: Rozpocznij zbieranie informacji o formularzu konfiguracyjnym z plików XML

: Rozpoczęto sprawdzanie konfiguracji

…… ... TUTAJ ZACZYNAJĄ SIĘ WYŚWIETLAĆ WIADOMOŚCI W WIERSZU STATUSU… ..

: Przeprowadzono kontrolę konfiguracji

Wynik sprawdzania

Co otrzymujemy w wyniku pierwszej kontroli? W pierwszej kolejności uzupełniany jest katalog wersji konfiguracji (katalog „Wersje” jest podporządkowany katalogowi „Konfiguracje”). Pojawia się w nim element odpowiadający wersji sprawdzanej konfiguracji. Informacje o wersji aktualizowane są również w postaci pozycji katalogu „Konfiguracje”:

Po drugie tworzony jest dokument typu „Kontrola konfiguracji”, który określa ten element katalogu „Wersje” oraz inne parametry sprawdzania – listę sprawdzanych wymagań, listę sprawdzanych obiektów oraz „Dziennik sprawdzania”, który duplikuje log wyświetlany wcześniej w oknie wiadomości:

Po trzecie, aktualizowane są dane o strukturze konfiguracji:

Struktura konfiguracji to hierarchiczny katalog z hierarchią elementów, podległych katalogowi „Wersje”, czyli podczas sprawdzania konfiguracji Nowa wersja zostanie utworzony nowy element katalogu „Wersje” i nowa struktura metadanych zostanie załadowana już w stosunku do tej wersji.

I po czwarte, wypełniany jest rejestr „Znalezione błędy”, który faktycznie zawiera informacje o tym, jakie błędy zostały wykryte podczas procesu weryfikacji i jest podstawą raportów APK:

Nie utworzono formularza listy dla tego rejestru. Zrzut w tym wspólnym kotle rejestrowym można uporządkować w kilka minut. Np. dodaj zarządzany formularz, w trybie użytkownika lub bezpośrednio w konfiguratorze wyświetl właściciela obiektów (elementy katalogu "ConfigurationStructure") do których dołączone są błędy. Tymi właścicielami będą wersje konfiguracyjne.

Jeśli wyświetlimy właścicieli i od nich, otrzymamy w postaci listy możliwość filtrowania błędów zarówno po konfiguracjach, jak i po ich wersjach. Możesz tworzyć na nich grupy. W takim przypadku możliwa będzie praca z błędami nie tylko za pomocą raportów, ale także bezpośrednio przez rejestr, co czasami jest znacznie wygodniejsze:

Każdy wpis w tym rejestrze jest stwierdzoną niezgodnością, błędem ortograficznym lub innym błędem. Otwierając którykolwiek z nich, możesz mieć pewność, że nawet tak niezawodne i sprawdzone systemy jak ERP 2.1;)) zawierają literówki i błędy. Ponadto dość duża ich liczba:

Chciałbym, abyśmy postrzegali obecność takich błędów w ERP nie jako odpust za ich obecność w naszych opracowaniach, ale jako dodatkowy dowód na to, że można i należy je identyfikować i eliminować. Zwłaszcza z odpowiednimi narzędziami. Ponieważ wyglądają brzydko i dokładnie to widzą nasi użytkownicy. Blog 1C na Habré zauważa, że programiści ERP 2 używają AIC do sprawdzania konfiguracji, ale najwyraźniej ograniczają listę sprawdzeń do najważniejszych z ich punktu widzenia reguł, zapewniając akceptowalny stosunek szybkości rozwoju i jakości produktu. Opracowując nasze produkty, możemy podnosić poprzeczkę jakości i podążać w tym kierunku.

Warto również wiedzieć, że zebrane dane o tekstach modułów, blokach modułów i innych właściwościach obiektów konfiguracyjnych są umieszczane w rejestrach „Wartości złożonych właściwości obiektów” i „Wartości właściwości obiektów ”. Rekordy są przechowywane w połączeniu ze wszystkimi tymi samymi obiektami, podwersjami i konfiguracjami:

Nie będziesz mógł zobaczyć tekstów modułu bezpośrednio z formularzy rejestrów, wszystkie są zapakowane w magazyny wartości.

Ale do przeglądania tekstów modułów, już podzielonych na części składowe, i innych właściwości obiektów konfiguracyjnych w APK jest wspaniałe narzędzie! To jest przetwarzanie "Wyświetl właściwości obiektów konfiguracyjnych", otwierane przez menu "Ustawienia":

Raporty APK

Informacje o znalezionych błędach w postaci raportów pozwalają uzyskać od razu dwie sekcje systemu. Sekcja „Błędy”:

Opiera się na raporcie FoundErrors:

Oraz sekcja „Raporty”

Zbudowany jest na podstawie raportu „Wyniki pracy”:

W rzeczywistości w konfiguracji AIC istnieją tylko dwa główne obiekty „Raport”. Ale mają sporo różnych układów ACS:

Wszystkie z nich oparte są na analizie rejestru informacyjnego „FoundErrors”. Sekcja „Raporty” służy do uzyskiwania podsumowania informacji o błędach, ma charakter statystyczny, natomiast sekcja „Błędy” służy do uzyskiwania szczegółowych informacji o błędach i zarządzaniu nimi. W sekcji „Błędy” sterowanie jest możliwe zarówno za pomocą specjalnego panelu poleceń, jak i poprzez menu kontekstowe:

Podczas korzystania z bazy plików APK i 32-bitowej platformy 1C występuje problem. Jeśli nie zainstalujesz wystarczającej liczby filtrów, to podczas analizy dużych błędów konfiguracji możesz otrzymać komunikat o braku pamięci. W przypadku ERP 2.x ten komunikat będzie się pojawiał stale. Ten błąd zwykle pojawia się już na etapie wyprowadzania danych do dokumentu arkusza kalkulacyjnego. Ogólnie warto założyć filtry. Tylko kilka z nich zostało włączonych do szybkich wślizgów. Resztę można ustawić za pomocą polecenia „Ustawienia raportu”.

To przeszkadza w tym, że raporty zaczynają się tworzyć natychmiast po wybraniu opcji. To bardzo przeszkadza w pracy i sugeruje konieczność sfinalizowania konfiguracji kompleksu rolno-przemysłowego aż do pisania własnych raportów: chcesz narzucić selekcje przed ich wygenerowaniem i aby ustawienia raportów zostały zapisane, i to na zarządzany formularz byli. Na szczęście na podstawie tylko jednego rejestru informacji nie jest to trudne.

Zauważ, że podczas korzystania z 64-bitowej wersji 1C lub sql bazy danych APK nie obserwuje się błędu z niewystarczającą pamięcią.

Już na pierwszy rzut oka na doniesienia wydaje się, że APC jest zbyt wybredny w kwestii sprawdzanej konfiguracji. Na przykład wymaga ustawienia poprawnych synonimów nawet dla układów drukowane formularze, postrzega jako błąd słowa „logistyka”, „suplement”, „odpowiedzialny” itp. Ale najpierw większość znalezionych błędów naprawdę wymaga naprawy! Po drugie, wybór reguł do sprawdzenia jest udostępniany użytkownikowi i może być dokonany zarówno podczas tworzenia sprawdzanej konfiguracji, jak i podczas wykonywania sprawdzenia. Po trzecie, każdą z reguł można w razie potrzeby zmodyfikować, zastąpić własną lub ustawić filtrowanie w raportach w taki sposób, aby zobaczyć tylko interesujące informacje.

Wreszcie w systemie są inne opcje dostosowywania. Na przykład rejestr informacji „TrueWords” (początkowo pusty). Uczestniczy w sprawdzaniu pisowni, w szczególności w metodzie Check.Check Spelling (). Słowa, które naszym zdaniem są poprawne, można wprowadzić ręcznie lub pobrać z plik tekstowy w którym każde słowo jest w oddzielna linia... Próbkę takiego pliku txt można usunąć z ogólnego układu „Słownik prawdziwych słów”. Ale nie musisz ładować tego pliku do rejestru. Domyślnie system pobiera poprawne słowa z tego układu i uzupełnia je danymi z rejestru. W systemie jest też przetwarzanie” Aktualizacja słownika Jego użycie zostało szczegółowo i przejrzyście opisane w instrukcji obsługi (patrz rozdział 4.6).

Ogólnie rzecz biorąc, jeśli wydaje się, że system jest zbyt surowy dla naszych konfiguracji, to można go podkręcić w odpowiednich miejscach i „cajole”))

Najciekawszymi raportami są „Błędy wymagań” w sekcji „Błędy”, które wyświetlają dane w grupowaniu odpowiadającym strukturze katalogu „Wymagania”:

oraz „Analiza błędów” w sekcji „Raporty”, która wyświetla dane podsumowujące w oparciu o klasyfikację „1C: Zgodny”, „Obowiązkowy” i „Zalecenie”:

Zasady walidacji konfiguracji

Tworzenie własnych reguł dla konkretne przykłady nie będą tutaj brane pod uwagę. Najpierw musisz sam lepiej zrozumieć ten problem. W dołączonej do APK instrukcji obsługi dość obszerny Rozdział 5 poświęcony jest tworzeniu nowych reguł - jest to przykład przekrojowy w postaci aż 30 stron fascynującego tekstu i ilustracji))

Przyjrzyjmy się zasadom w skrócie. Znajdują się one w katalogu systemowym o tej samej nazwie:

Nawigacja w lewym drzewie jest niewygodna - można kliknąć dwukrotnie, aby wybrać element, aby wyświetlić jego kompozycję w prawej części. Dlatego wybrany element nie zawsze pokrywa się z tym, którego kompozycja jest wyświetlana po prawej stronie.

Każdą regułę można otworzyć. Postać elementu katalog daje dostęp do listy typów obiektów, które muszą być sprawdzone według tej reguły, parametrów algorytmu (numerowana lista błędów, do których można się odnieść z algorytmu), samego algorytmu i jego opisu, opisu wymagania, a także ustawienia do użytku:

Na górze są trzy przydatne przyciski... „Pokaż standardy” prowadzi do odpowiedniej sekcji witryny 1C z opisem standardu, link otwiera się w przeglądarce. „Otwórz wymagania” otwiera pozycję katalogu „Wymagania” odpowiadającą regule, a polecenie „Otwórz debugowanie” rozpoczyna przetwarzanie „ValidationRulesDebugger”. O tym, jak to działa w podręczniku użytkownika, milczy, ale oczywiste jest, że narzędzia do debugowania są albo dostępne, albo są dla nich ulepszenia, które można opracować.

Algorytm reguły można zmienić, a także tworzyć nowe reguły i grupy reguł. Jeśli potrzebujesz napisać własne algorytmy, będziesz musiał przestudiować wbudowane metody i obiekty programu. Jest to temat odpowiedniej sekcji „Składnia reguł sprawdzania” w rozdziale 6 Podręcznika użytkownika w formacie PDF. Możesz również użyć algorytmów istniejących reguł jako przykładów i przykładów do kopiowania.

Wbudowana pomoc do programu jest katastrofalnie skąpa. Raczej go nie ma, więc nie można z niego uzyskać opisu wbudowanych metod.

Filtrowanie obiektów podczas kontroli

Na zakończenie zobaczmy, jak zachowuje się APK 1.1 podczas sprawdzania z nałożonymi filtrami. Czy rzeczywiście pomagają skrócić czas weryfikacji i zmniejszyć ilość informacji w raportach? Sprawdźmy zarówno prefiks, jak i filtrowanie podsystemów.

W tej części będzie więcej „zagrzebywania w kodzie” niż opowieści o możliwościach kompleksu rolno-przemysłowego. Jeśli włączone ten etap to nie jest twój cel - możesz pominąć tę sekcję.

Weźmy całą tę samą konfigurację eksperymentalną, utwórz dla niej nowy element w referencji konfiguracji (tylko musisz utworzyć element nie przez kopiowanie, ponieważ podczas kopiowania konfiguracji ich wersje i struktura danych są również kopiowane, jest to długi proces i narusza czystość eksperymentu). Sklasyfikujmy dokumenty jako dwa nowe podsystemy:

apk_Document_1_1,apk_Document_1_2 oraz nowy_Dokument_1_3 odnosimy się do podsystemu apk_Subsystem_1

apk_Document_2_1, apk_Document_2_2 oraz nowy_Dokument_2_3 odnosimy się do podsystemu apk_Subsystem_2

Popełnijmy błędy ortograficzne w dokumentach i dodajmy nieużywaną metodę eksportu do modułu managera. Dokumenty stworzymy kopiując.

Dodajmy dwa filtry do zbierania informacji - na prefiks apk_ i na podsystemie apk_Subsystem_2 (zrzut ekranu zrobiony w wersji APK 1.1.11.16):

W wyniku sprawdzenia spodziewamy się, że pojawią się błędy i raporty o błędach dotyczące tylko dokumentów pasujących do filtrów. (jak pokazano poniżej, filtry są stosowane przez „LUB”)... Chciałbym również przyspieszyć proces weryfikacji, ze zniżką na to, że niektóre operacje i sprawdzenia wykonywane są niezależnie od liczby skanowanych obiektów.

Zacznijmy sprawdzanie. Po kilku godzinach podstawowych kontroli (w tym kontroli platformy) zobaczymy, że liczba obiektów do dalszych kontroli nie jest już przerażająca 77 736, a jedynie 65:

W wyniku kontroli raporty naprawdę przestają podawać informacje o „dodatkowych” obiektach i zgłaszają tylko te obiekty, które pasują do filtrów. Jednocześnie znaleziono oba specjalnie popełnione błędy i poczyniono inne uwagi:

Jednak nie ma prawie żadnego zysku w sprawdzaniu czasu z filtrów. W tym przykładzie pełna kontrola zamiast 15 godzin zajęła 10 godzin, to znaczy została przyspieszona tylko o 30%. W sekcji „Przeprowadzanie kontroli” wyjaśniono już przyczyny tego zachowania. Teraz zastanówmy się, dlaczego dzieje się to na poziomie kodu i jednocześnie głębiej zrozummy, jak działają algorytmy filtrowania i omijania elementów struktury konfiguracji podczas sprawdzania.

Z raportów wynika, że oprócz informacji o dokumentach, w ramach kontroli ogólnych zbierane są również informacje o głównym elemencie konfiguracyjnym. A podczas przeprowadzania przeglądów trudno nie zauważyć, że to właśnie komunikat o przeglądzie tego obiektu nr 1 wisi na pasku stanu przez prawie wszystkie 10 godzin (w wersji 1.1.11.16)... Jednocześnie system informuje o zbliżającym się przeglądzie 65 obiektów, choć potrzebujemy maksymalnie 6-8 z nich. Zatrzymajmy proces w debugerze, gdy na pasku stanu wisi komunikat „Obiekt #1 jest sprawdzany” i zobaczmy, które moduły są sprawdzane. Widać, że na pierwszym etapie weryfikacji system nadal analizuje wszystkie obiekty, w tym np. wspólne moduły płacowe, których zdecydowanie nie ma w naszym nowym podsystemie:

Ale nie wymagaliśmy od systemu zbierania danych o wspólnych modułach. Czym są te same 65 obiektów, które system sprawdzi?

Możesz uzyskać ich listę, przechodząc w górę stosu wywołań do metody CheckObjects () w module obiektu dokumentu „VersionCheck”. Można z niego również uzyskać informację, że do weryfikacji są wybrane WSZYSTKIE obiekty z katalogu StructureConfiguration, dla których zostały zebrane dane, lub system uzna, że dane zostały zebrane:

Te obiekty to:

Samych obiektów jest mniej niż 65, system po prostu policzył nie tylko nasze dokumenty, ale także ich szczegóły. Ale widać, że element główny hierarchii katalogu ConfigurationConfigurations był pierwszym na tej liście. A widzieliśmy, że to proces weryfikacji trwa tak długo.

Mając listę tych obiektów możemy wyciągnąć wnioski na temat działania mechanizmu filtrowania oraz sprawdzania z filtrami:

Filtrowanie działa tylko na etapie zbierania danych. W samym procesie sprawdzania filtry nie odgrywają już żadnej roli. I to jest logiczne, bo algorytmy są ustawiane w trybie użytkownika. APC wysyła je tylko w celu sprawdzenia elementów katalogu StructuralConfiguration, jeśli uzna, że zostały na nich zebrane dane.

Pomimo filtrów, które zastosowaliśmy do kontroli, APK zbiera informacje o modułach WSZYSTKICH obiektów konfiguracyjnych. Dane w modułach są wykorzystywane przez APC podczas przeprowadzania sprawdzeń wspólnych dla całej konfiguracji. Poniżej zostanie pokazane, co się stanie, jeśli wyłączysz takie kontrole.

Niektóre wspólne obiekty będą obecne na liście do weryfikacji w każdym przypadku, niezależnie od naszych filtrów. W tym główny obiekt główny - sama konfiguracja. Znowu jest to konieczne w przypadku „ogólnych” kontroli. Ponieważ konfiguracja zawarta na liście jest nadal sprawdzana według tych samych zasad co poprzednio, a wspólne moduły, ich teksty i niektóre inne dane nie zostały przefiltrowane podczas zbierania danych, nadal będzie wykonywana najdłuższa wielogodzinna kontrola obiektu nr 1 . Dzięki zastosowaniu filtrów nie będzie możliwe uzyskanie radykalnego przyspieszenia procesu.

System postanowił sprawdzić nie tylko dokumenty, które spełniają oba nasze filtry, ale także te, które spełniają którykolwiek z nich. Obiekty zaczynające się od prefiksu również zostaną przesłane do weryfikacji. apk_ i te obiekty, które są zawarte w podsystemie apk_Subsystem2 w tym dokument nowy_Dokument_2_3... Z listy zeskanowanych obiektów zniknął tylko dokument nowy_Dokument_1_3 nie nadaje się do żadnego filtra. Wynik stanie się jasny, jeśli spojrzysz na funkcję filtrowania. Filtry zezwalające działają na „LUB”, a nie „ORAZ”. Jeśli trzeba to zmienić, ponownie będziesz musiał wprowadzić małe zmiany w tej metodzie:

Spróbujmy teraz „pobawić się” kodem i zobaczmy, co by się stało, gdyby filtrowanie zadziałało nie tylko na etapie zbierania danych, ale także na etapie weryfikacji. W tym celu stwórzmy jeszcze jeden element katalogu Configuration z tymi samymi filtrami:

Sztucznie w kodzie metody CheckObjects() dokumentu VersionCheck pominiemy pierwszy element wyboru podczas przechodzenia przez wynik zapytania. Oznacza to, że pomińmy element główny katalogu ConfigurationConfiguration:

Wykonajmy to samo sprawdzenie i spójrzmy, ile czasu zajmie cały proces i zobaczmy, czy wyniki raportów będą różnić się od tych uzyskanych bez pomijania roota konfiguracji.

W tym przypadku od rozpoczęcia procesu do jego zakończenia mija tylko 50 minut zamiast 10 godzin:

: Utworzono dokument Sprawdź wersję 8 od 11.01.2017 20:51:37

………………..

: Rozpocznij przesyłanie konfiguracji do plików XML

: Zakończono zrzucanie konfiguracji do plików XML

………………..

: Rozpoczęto sprawdzanie konfiguracji

: Przeprowadzono kontrolę konfiguracji

Teraz raport:

Widać, że element główny nie jest już wyświetlany. Ale dodatkowo raport wyświetla 9 wierszy zamiast 10, odnoszących się do każdego dokumentu. Brakuje wierszy wskazujących na nieużywane metody eksportu w modułach menedżera dokumentów. Oznacza to, że niektóre błędy są naprawdę wykrywane tylko wtedy, gdy element główny katalogu ConfigurationConfigurations jest zaangażowany w proces weryfikacji. W przeciwnym razie odpowiednie zasady weryfikacji po prostu nie działają. Są to błędy, po wykryciu zgodnie z logiką należy sprawdzić powiązanie obiektu ze wszystkimi innymi obiektami konfiguracyjnymi.

Tak więc, jeśli chcemy drastycznie przyspieszyć sprawdzanie podczas stosowania filtrów, należy to zrobić albo poprzez wyłączenie najdłuższych ogólnych kontroli, które wymagają pominięcia wszystkich modułów (można to zrobić w ustawieniach), albo poprzez opracowanie własnych alternatywnych reguł sprawdzania .

Wynik:

- Konfiguracja zawiera narzędzia do debugowania nowych i istniejących reguł. Aby z nimi pracować, trzeba zająć się kodem konfiguracyjnym APC, zobaczyć, jak tworzone są obiekty i w jakim kontekście wykonywane są algorytmy określone w trybie użytkownika. Ale jeśli chcesz, wydaje się to całkiem możliwe, podejścia powinny być podobne do tych, które stosujemy w „Konwersji danych”.

Narzędzie „Automatyczne testowanie konfiguracji” naprawdę pozwala, po skonfigurowaniu, znaleźć błędy w konfiguracjach w trybie automatycznym. APK umożliwia znalezienie rażących błędów w konfiguracji, poprawną pisownię, dostosowanie go do całkiem rozsądnych i rozsądnych standardów programistycznych od 1C.

Pakiet APK nie może całkowicie zastąpić innych narzędzi do ulepszania kodu, takich jak przeglądy kodu. Nie pozwala na śledzenie obecności niepotrzebnego kopiowania i wklejania (powielania kodu), kilku wywołań serwera, w których można je spakować w jedno, ani sprawdzania najprostszych oznak nieoptymalnego żądania. Może jednak znacznie zmniejszyć potrzebę kontroli wizualnej i stać się dobrym punktem wyjścia dla innych narzędzi i praktyk. A jeśli to konieczne, napisz własne czeki, które rozwiązują więcej problemów niż te, które są po wyjęciu z pudełka.

Pomimo braku informacji na ten temat, opanowanie tego narzędzia, aby zacząć z niego korzystać w praktyce nie jest trudne. Posiadanie instrukcji obsługi, a teraz tego artykułu, może być dobrym początkiem przewodnika krok po kroku. Sama konfiguracja APK jest dość prosta i łatwa do modyfikacji, przynajmniej pod względem interfejsu. Naprawdę jest wiele do dopracowania. Dla wygodnego i efektywne wykorzystanie nasze „czołgi” zawsze potrzebują pliku))

Opracowanie własnych reguł weryfikacji wymaga opanowania „wbudowanego języka” APK, a dokładniej wbudowanych procedur i funkcji, można to zrobić korzystając z instrukcji obsługi i istniejących reguł.

Nawet najprostsze operacje wymagające zbierania danych z konfiguracji takich jak ERP zajmują AIC ponad 20 minut. Dlatego też, aby opracować i debugować własne reguły weryfikacji, należy albo stworzyć własne małe konfiguracje demonstracyjne i demonstracyjne bazy danych, w których niektóre moduły będą naruszać tę zasadę, albo przeprowadzić weryfikację z wykorzystaniem wcześniej zebranych danych. Obie techniki pomogą przyspieszyć proces debugowania nowych reguł.

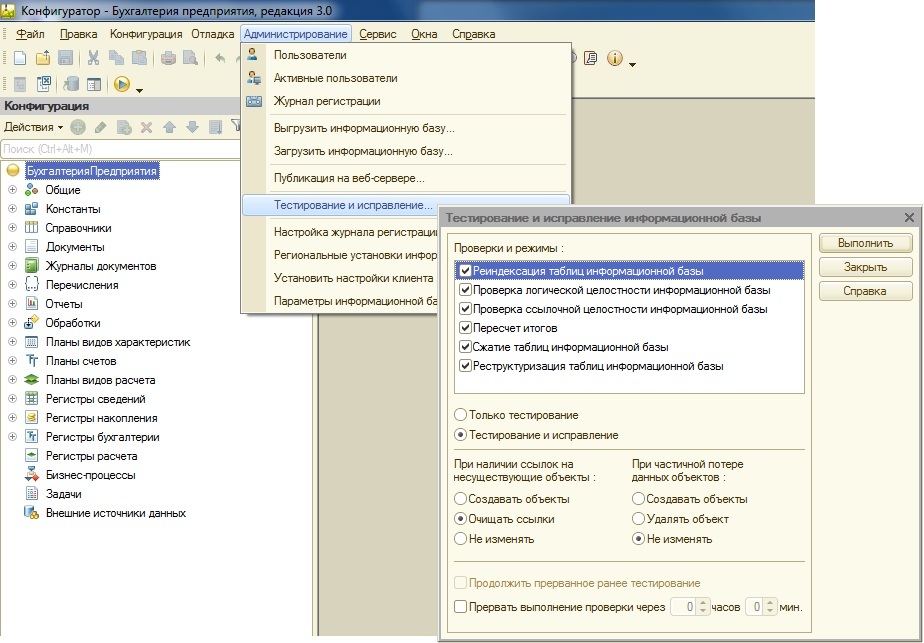

Czasami w bazach danych 1c zdarzają się problemy - raport 1c, który kiedyś działał, nie uruchamia się, dokument nie jest przechowywany z powodu niezrozumiałego błędu, nie można wejść do programu ... Jednym z głównych sposobów korygowania błędów 1c jest testowanie oraz naprawienie bazy danych 1c 8.3 za pomocą narzędzia wbudowanego w platformę.

Chcę to zauważyć dla każdego nieprawidłowa praca 1C Enterprise 8.3, główne metody przywracania wydajności programu to:

- Czyszczenie pamięci podręcznej 1C Enterprise;

- Testowanie i mocowanie podstawy 1c 8.3.

Metoda usuwania pamięci podręcznej 1C została szczegółowo opisana w artykule. Rozważ drugie narzędzie serwisowe do administrowania platformą 1C.

Testowanie i naprawianie bazy danych 1c 8.3 za pomocą wbudowanego narzędzia

Aby rozpocząć tę operację, nie musisz mieć żadnej specjalnej wiedzy, więc każdy użytkownik może sobie z tym poradzić bez kontaktowania się ze specjalistami 1c. Aby rozpocząć testowanie i naprawianie, musisz wejść do konfiguratora 1c i wybrać "Administracja" - "Testowanie i naprawianie..."

Opis narzędzia „Testowanie i naprawa bazy danych 1c”

Otwierający się formularz zawiera szereg elementów, które umożliwiają poprawienie błędów. Do użytku profesjonalnego to narzędzie, konieczne jest zrozumienie celu i logiki każdego z punktów, więc przyjrzyjmy się im bliżej:

Ponowne indeksowanie tabel z bazami informacyjnymi.

Do Szybkie wyszukiwanie informacji, do tabel głównych z danymi głównymi dodawane są tabele pomocnicze, w których dane są sortowane według określonych pól tabeli głównej - tabeli indeksującej. Dzięki zastosowaniu tabel indeksowania wydajność 1c jest znacznie zwiększona, ponieważ nie ma potrzeby iterowania po całej głównej tabeli danych w celu wyboru, można użyć pliku indeksu i wybrać z niego niezbędne rekordy.

Podczas zapisywania danych do głównych tabel danych wypełniane są również tabele indeksowania. Ale z różnych przyczyn technicznych indeksy mogą się zgubić, co ostatecznie może prowadzić do błędów. Aby poprawić tę klasę błędów, podczas testowania i poprawiania bazy 1c 8.3 należy zaznaczyć pole obok tej pozycji menu.

Sprawdzanie spójności logicznej infobazy

W momencie tworzenia nowych obiektów w konfiguracji 1c, w bazie danych tworzone są nowe tabele, które wskazują na powiązania z innymi tabelami w bazie danych. Z różnych powodów połączenia mogą stać się nieprawidłowe (na przykład z powodu nieprawidłowej aktualizacji lub nieoczekiwanej przerwy w zasilaniu w czasie nagrywania). Aby naprawić ten rodzaj błędu, wybierz tę pozycję menu.

Sprawdzanie integralności referencyjnej infobazy

Aby zidentyfikować i poprawić te błędy, wybierz tę pozycję menu, podczas gdy opcje obsługi takich błędów są aktywowane poniżej (patrz rysunek powyżej). Możemy wybrać, jak naprawić błędy, gdy jeśli istnieją odniesienia do nieistniejących obiektów: tworzyć obiekty, wyczyść linki, nie zmieniaj; oraz z częściową utratą danych: tworzyć obiekty, usuń obiekt, nie zmieniaj.

Ponowne obliczenie sum

Aby dokonać szybkiego wyboru danych w bazie danych 1c, istnieją tabele z już obliczonymi danymi z miesięczną częstotliwością. Gdy ubiegamy się o te dane, nie są one pobierane z tabel głównych (zajęłoby to dużo czasu), ale są zwracane natychmiast z danych tabel podsumowań. W związku z tym, aby ten mechanizm działał, konieczne jest posiadanie prawidłowych wyników za minione okresy. Dlatego jeśli 1s "oszukuje" w raportach, to taki błąd jest korygowany przez tę pozycję menu.

Kompresowanie tabel infobazy

Usuwanie obiektów w bazie danych jest dość żmudną i czasochłonną operacją, dlatego w konfiguracjach 1c proces usuwania jest podzielony na 2 etapy. Gdy usuniesz obiekty w konfiguracji, dane w bazie 1c zostają unieważnione i przez to nie biorą udziału w dalszych operacjach, chociaż fizycznie pozostają na swoim miejscu. Aby wyczyścić tabele z tych rekordów, testują i korygują bazę 1c 8.3 za pomocą pozycji menu „Kompresuj tabele baza informacji».

Restrukturyzacja tablic informacyjnych

Podczas zmiany szczegółów dowolnego obiektu metadanych 1c baza danych musi uzupełnić wszystkie tabele zmienionego obiektu o nowe rekordy. Odbywa się to poprzez restrukturyzację tabel bazy danych. W trakcie procesu restrukturyzacji tworzone są kopie tabel bazy danych ze strukturą aktualnej konfiguracji, po czym dane są przenoszone do tworzonych tabel. Jeśli zmienna zostanie dodana do metadanych 1c, w nowej tabeli zostanie dla niej utworzona pusta kolumna; jeśli atrybut zostanie usunięty, kolumna dla tego atrybutu nie zostanie utworzona w nowej tabeli, a zatem nie zostanie przeniesiona.

Proces restrukturyzacji spowoduje ponowne utworzenie wszystkich tabel w bazie danych, więc jest to najdłuższa operacja.

Testowanie i naprawianie bazy 1c 8.3 w praktyce

Po otrzymaniu wyczerpujących informacji, myślę, że możesz łatwo nawigować, jakie elementy użytkowe musisz wybrać, aby je naprawić.

Testowanie i naprawianie bazy 1c 8.3 można wykonać w dwóch trybach:

- Testowanie. W tym trybie baza danych jest testowana i wprowadzane są poprawki techniczne drobnych błędów.

- Testowanie i naprawianie. W tym trybie baza danych 1C jest testowana i próbuje naprawić wszystkie zauważone błędy (patrz rysunek powyżej).

Aby przetestować i naprawić bazę 1c 8.3, należy kliknąć przycisk „Uruchom”, po czym w oknie informacyjnym na dole konfiguratora można obserwować postęp testów i poprawek.

Wdrożenie 1C 8 zapewnia wiele korzyści, jednak efektywna praca jest możliwa tylko wtedy, gdy Wysoka jakość systemy, zarówno funkcjonalne jak i technologiczne.

Jakość funkcjonalna i technologiczna systemu - cechy i różnice Jakość funkcjonalna systemu informatycznego to zdolność określonej konfiguracji do rozwiązywania problemów biznesowych firmy, a jakość technologiczna to wysoka wydajność, brak awarii i stabilne działanie. Zarządzanie wydajnością jakości jest bardzo zróżnicowane:- jakość technologiczna systemu jest sprawdzana podczas konkretnego wdrożenia systemu. Program licencjonowany 1C zaimplementowany na platformie 1C: Przedsiębiorstwo 8, powinien zapewnić stabilną pracę kilku użytkowników na niektórych urządzeniach. W tym przypadku nie ma znaczenia, jakie możliwości są nieodłącznie związane z systemem;

- jakość funkcjonalna jest testowana pod kątem konkretnej konfiguracji i jej możliwości. O jakości systemu decyduje zdolność do wykonywania przydzielonych zadań, niezależnie od warunków użytkowania.

- Program licencjonowany 1C rozwiązuje wszystkie problemy biznesowe;

- w odpowiedzi na każde prawidłowe działanie użytkownika system zachowuje się adekwatnie i przewidywalnie.

Na jakość funkcjonalną składają się więc dwa obszary – przedmiotowy i techniczny. Ocenę merytoryczną systemu może przeprowadzić tylko fachowiec z określonej dziedziny, natomiast merytoryczną można ocenić niezależnie od zadań.

Dlaczego konieczna jest wysoka jakość funkcjonalna systemu? Opracowanie systemu do wdrożenia wymaga poważnego podejścia z kilku powodów. Wysokiej jakości system zapewnia łatwiejsze wdrożenie 1C 8, co w rezultacie oszczędza czas i pieniądze firmy. Ponadto utrzymanie wysokiej jakości systemu 1C jest znacznie łatwiejsze i wymaga mniejszej uwagi specjalistów.Przy opracowywaniu nowych rozwiązań w oparciu o gotowy system wszystkie procesy przebiegają znacznie szybciej i łatwiej, a jego działanie eliminuje zakłócenia operacyjne.

Jak zdefiniować jakość funkcjonalną? Brak błędów w kodzie programu wcale nie oznacza, że jakość funkcjonalna systemu jest na pewnym poziomie.Ogólna jakość konfiguracji może być określona przez wiele czynników, na przykład:

- dostępność aktualnych i szczegółowych informacji referencyjnych. Naciskając "F1" użytkownik musi koniecznie uzyskać pomoc dotyczącą każdego obiektu konfiguracyjnego;

- dostępność porad. Krótkie wskazówki dotyczące każdej kontrolki formularza powinny wyjaśniać znaczenie tych formularzy;

- wymiary ekranów powinny zapewniać komfortową pracę i nie powinny przekraczać wartości standardowe;

- tekst komunikatów i ostrzeżeń systemów powinien być zwięzły i zrozumiały, bez błędów ortograficznych i gramatycznych;

- przed wykonaniem jakiejkolwiek nieodwracalnej czynności system musi wydać ostrzeżenie z informacją o operacji i jej konsekwencjach;

- kod programu musi mieć aktualne i wyczerpujące uwagi.

- zdefiniowanie podstawowych standardów wymaganych do konfiguracji;

- sprawdzenie aktualnej wersji pod kątem zgodności z ustalonymi normami;

- po wykryciu niezgodności powiadomienie specjalistów o wykrytych błędach; gromadzenie informacji statystycznych o błędach.

- sprawdzenie nawet małego systemu zajmuje dużo czasu, a złożona konfiguracja, która obejmuje setki obiektów, sprawia, że ręczne sprawdzenie jest po prostu niemożliwe;

- weryfikator konfiguracji musi posiadać wysokie kwalifikacje i rozumieć standardy. Nawet jeśli firma ma takiego specjalistę, marnowanie jego czasu na wykonywanie rutynowych czynności nie jest najbardziej racjonalną decyzją.

- sprawdź konfiguracje „1C: Enterprise 8” pod kątem zgodności z metodami programowania. Ponadto rejestr programu można uzupełnić o specjalne zasady weryfikacji, które są niezbędne do: konkretny przypadek;

- zbieranie informacji o wykrytych błędach systemowych i automatyczna dystrybucja według stopnia krytyczności;

- dystrybucja błędów wśród programistów odpowiedzialnych za ich naprawę.

- kontrola jakości funkcjonalnej konfiguracji, zarówno produkcyjnych, jak i indywidualnych, opracowanych dla konkretnej organizacji;

- Obsługa 1C obejmuje okresowe rewizje i zmiany w programach standardowych i branżowych, a rozwiązanie 1C: Automated Configuration Checker umożliwia sprawdzenie jakości tych wersji;

- ocena jakości konfiguracji oferowanej przedsiębiorstwu. W procesie przygotowania do wdrożenia program pozwala poznać nie tylko jakość technologiczną konfiguracji, ale także kompetencje jego programistów.

Więc z pomocą wygodny program 1C każda firma będzie w stanie zapewnić wdrożenie wysokiej jakości systemu i bezbłędne działanie konfiguracji.

29.09.2016

Sprawdzanie legalności korzystania z zainstalowanych aktualizacji typowych konfiguracji programów systemu 1C Enterprise 8.

Uzyskaj dostęp do chmury 1C: Fresh za darmo przez 30 dni!Począwszy od wersji platformy 1C: Enterprise 8.3.7, programy 1C wdrożyły mechanizm sprawdzania legalności korzystania z rozwiązań 1C, w tym aktualizacji konfiguracji 1C.

Po zainstalowaniu następnej aktualizacji konfiguracji typowej i platformy 1C: Enterprise program może wyświetlić komunikat, że występują problemy ze sprawdzaniem legalności korzystania z zainstalowanej aktualizacji konfiguracji w centrum ochrony aktualizacji.

Celem tego mechanizmu jest informowanie użytkownika w odpowiednim czasie o faktycznym korzystaniu z niektórych wersji lub wydań konfiguracji, do których nie posiada uprawnień oraz o potencjalnych zagrożeniach prawnych z tym związanych.

Sprawdzeniu podlegają rozwiązania aplikacyjne wdrożone w wersji plikowej lub na serwerze w wersji MINI. Sprawdzenie walidacji nie jest wykonywane dla rozwiązań aplikacyjnych korzystających z licencji podstawowej. Procedura weryfikacji jest przeprowadzana po zakończeniu aktualizacji konfiguracji systemu 1C: Enterprise, a program wysyła żądanie do Centrum ochrony aktualizacji (zwanego dalej CPO).

Uwaga! V ten moment możliwy problemy techniczne z dostępnością strony Centrum ochrony aktualizacji https://1cv8update.com

Podczas sprawdzania legalności zainstalowanej aktualizacji konfiguracji wykorzystywane są informacje o programie i danych konto utworzony podczas rejestracji oprogramowania i umowy wsparcia IT w 1C: ITS Portal. Jeżeli aktualizacja konfiguracji została zainstalowana niezgodnie z prawem, program okresowo generuje okno dialogowe zawierające informacje o przyczynach niezgodnego z prawem wykorzystania zastosowanego rozwiązania.

W przypadku pomyślnego zakończenia połączenia, CPO zwraca status legalności użytkowania. Jeśli CPO nie potwierdzi legalności korzystania z zainstalowanej aktualizacji konfiguracji, system 1C: Enterprise zaczyna informować wszystkich użytkowników bazy informacyjnej, że to zastosowane rozwiązanie jest używany niezgodnie z prawem, podczas gdy informacje otrzymane od CPO są wyświetlane.

Informacje o wynikach kontroli można również zobaczyć w oknie dialogowym „O programie”, które zawiera informacje o tym, jak zakończyło się wezwanie do CPO:

Aby zastosowane rozwiązanie 1C pomyślnie przeszło kontrolę w CPO, konieczne jest spełnienie następujących warunków:

- Program musi być licencjonowany.

- Oprogramowanie musi mieć ważną subskrypcję ITS.

- Oprogramowanie musi być zarejestrowane w konto osobiste użytkownik na Portalu 1C

- W konfiguracji musi być włączona obsługa użytkowników Internetu.

- Powód 1. Używana jest wersja nielicencjonowana (piracka, zhakowana, „sprzętowa”, „załatana” itp.) oprogramowanie 1C.

Rozwiązanie: Możemy zaoferować dwie opcje rozwiązania problemu: zakup licencjonowanej wersji oprogramowania 1C lub przejście do pracy w „1C w chmurze”.

Opcja 1: Kup licencjonowaną wersję oprogramowania 1C.

Pamiętaj, że musisz kupić dokładnie taki zestaw, który zawiera używaną konfigurację, tj. jeśli na przykład używasz 1C: Trade Management, nie ma sensu kupować 1C: Accounting, ponieważ nie rozwiąże to problemu weryfikacji poprawności użycia konfiguracji.

Jeśli masz wersję programu dla jednego użytkownika w trybie plików, wystarczy zakupić tylko pakiet podstawowy. Jeśli wersja sieciowa jest używana na kilku komputerach w trybie klient-serwer, musisz również zakupić dodatkowe licencje klienckie oraz licencja na serwer 1C: Enterprise.Koszt programów 1C

Nazwa Cena

pocierać.Komentarz 1C: Rachunkowość 8 PROF. Dostawa elektroniczna

Bardzo szybka opcja koncesjonowanie!

Czas realizacji 3-4 godziny od daty wpłaty! *

Zasilanie podstawowe dla 1 Miejsce pracy

z systemem ochrony oprogramowania.1C: Zarządzanie wynagrodzeniami i personelem 8 PROF. Dostawa elektroniczna

Najszybsza opcja licencjonowania!

Czas realizacji 3-4 godziny od daty wpłaty! *

Dostawa podstawowa na 1 miejsce pracy

z systemem ochrony oprogramowania.

Koszt innych produkty oprogramowania 1C: Systemy Enterprise, dodatkowe licencje klienckie i serwerowe można znaleźć w cenniku.

Jeśli pilnie potrzebujesz zalegalizować 1C: Partnerzy księgowi lub 1C nie mają tego programu w Twoim regionie, możesz kupić „Dostawę elektroniczną” w naszej firmie. Dostawa elektroniczna to „bezpudełkowa” wersja programu, która jest w 100% licencjonowana, funkcjonalnie nie różni się od zwykłego „pudełka”. Po dokonaniu płatności na koncie osobistym Portal 1C możesz pobrać dystrybucje instalacyjne programu, kody aktywacyjne i dokumentację w w formie elektronicznej(v format pdf). Jeśli potrzebujesz pomocy naszych specjalistów przy instalacji programu, pomogą Ci zdalnie przez Internet.Opcja 2: Przejdź do pracy w „1C w chmurze”.

W takim przypadku przesyłasz swoją bazę danych ze wszystkimi zgromadzonymi danymi uwierzytelniającymi na serwer w chmurze 1C Fresh (https://1cfresh.com/).

Nie musisz kupować oprogramowania 1C i instalować programu na swoich komputerach. Praca w programie odbywa się przez Internet za pomocą zwykłej przeglądarki lub „cienkiego klienta 1C”, który można legalnie pobrać z oficjalnej strony internetowej 1C za darmo.

Dostęp do serwera w chmurze 1C jest zapewniany na zasadzie dzierżawy zgodnie z modelem biznesowym SaaS (Software as a Service). Koszt dostępu do wersji chmurowej 1C wynosi 500-600 rubli miesięcznie na użytkownika. Dokładny koszt będzie zależał od liczby użytkowników, liczby wykorzystywanych baz danych, wybranej taryfy i metody płatności.Koszt wynajmu programów 1Cw chmurze w modelu SaaS

Nazwa Wskaźnik

"PROF." **Wskaźnik

„TECHNOLOGIA”Koszt posiadania na użytkownika miesięcznie

przy zawarciu umowy na 12 miesięcy.495 rubli / miesiąc

525 rubli / miesiąc

Dokładny koszt uzależniony jest od warunków płatności *: - Płatność miesięczna

- Przedpłata 3 miesiące

- Przedpłata za 6 miesięcy

- Przedpłata za 12 miesięcy

2970 zł

8031 zł

15498 zł

29664 rubli

1200 rubli

3498 zł

6546 zł

12528 złLiczba jednoczesnych użytkowników 5 użytkowników. 2 użytkowników. Dostępne aplikacje z listy: - 1C: Księgowość 8

- 1C: Zarządzanie wynagrodzeniami i personelem 8

- 1C: Zarządzanie małą firmą 8

- 1c księgowość instytucja państwowa 8

- 1C: Wynagrodzenie i personel instytucji publicznej 8

- 1C: Sprawozdawczość przedsiębiorcy 8

- 1C-Kominek: Wynagrodzenie

Wszystko Jedna z list do wyboru Liczba baz informacyjnych Bez granic Jedna działająca baza danych

+ jeden test / archiwum / demo*Wskazany koszt jest ważny pod warunkiem ciągłości umowy.

** Koszt połączenia w taryfie PROF, oprócz dostępu dla 5 użytkowników do nieograniczonej liczby baz danych, obejmuje szereg dodatkowe usługi: Raportowanie 1C; ramy prawne „1C: gwarant”; pełny dostęp Do System informacyjny 1C: ITS; konsultacje i odpowiedzi audytorów i ekspertów na pytania użytkowników dotyczące kwestii księgowych, podatkowych i kadrowych (na koncie osobistym na stronie internetowej 1C: ITS); dostęp do aktualizacji dla wersje pudełkowe platformy 1C: Konfiguracje korporacyjne i typowe 1C itp. Więcej szczegółów.Pierwsze 30 dni dostępu jest bezpłatne!

Abyś mógł sam ocenić dostępność, stabilność, szybkość i użyteczność, możemy zapewnić Darmowy dostęp do usługi w chmurze 1C: Świeże przez 30 dni.Materiały informacyjne:

-

- Instrukcje dotyczące ładowania bazy danych z komputera lokalnego do usługi 1C: Fresh w chmurze

- Instrukcje dotyczące instalowania i konfigurowania cienkiego klienta 1C do pracy z usługą 1C: Fresh w chmurze

- Formularz wniosku o połączenie z usługą w chmurze 1C: Fresh

- Formularz wniosku o samodzielną rejestrację w usłudze w chmurze 1C: Fresh - Powód 2. Brak ważnej umowy na wsparcie technologii informatycznych (ITS).

Rozwiązanie: zawarcie umowy na wsparcie informatyczne. Jeśli pilnie potrzebujesz subskrybować ITS, możesz subskrybować go w naszej firmie, nawet jeśli jesteś w innym regionie Federacji Rosyjskiej i kupiłeś program 1C w innym miejscu. Jedynym warunkiem jest licencjonowanie programu.Koszt subskrypcji ITS

Zwróć uwagę na następujące punkty:

- Istnieją dwie opcje subskrypcji ITS: ITS Techno i ITS PROF, które różnią się treścią informacyjną. ITS Techno obejmuje opcję minimalnego wsparcia (dostęp do strony pomocy technicznej 1C w celu samodzielnego pobierania aktualizacji). ITS Prof, oprócz dostępu do aktualizacji, zawiera szereg dodatkowych usług i usług, na przykład 1C: Raportowanie, 1C: Kontrahent, 1C: Fresh, 1C: Archiwum w chmurze, podstawa prawna „GARANT” i wiele innych. Szczegółowe porównanie ITS Techno i PROF zob.

- Koszt abonamentu ITS uzależniony jest od okresu obowiązywania umowy. Minimalną opcją jest jednorazowa subskrypcja na 1 miesiąc, ale biorąc pod uwagę potrzebę regularnej aktualizacji oprogramowania księgowego dla 1C: Księgowość, zalecamy subskrypcję na dłuższy okres.

- Koszt abonamentu przy ciągłym odnawianiu abonamentu ITS jest niższy niż przy jego odnawianiu.

Nazwa Cena w

ciągły

przedłużenie

pocierać.Cena w

odnowienie

kontrakt

pocierać.Abonament ITS PROF jednorazowy na 1 miesiąc 4818 ITS Techno na 6 miesięcy 7854 ITS Techno na 12 miesięcy 15036 ITS PROF na 3 miesiące 9636 ITS PROF na 6 miesięcy 18600 ITS PROF na 12 miesięcy 35592 - Powód 3. Oprogramowanie nie jest zarejestrowane na osobistym koncie użytkownika w portalu 1C.

Rozwiązanie: zarejestruj oprogramowanie.

Instrukcje dotyczące rejestracji oprogramowania na koncie osobistym Portal 1C: ITS (portal.1c.ru)

Jeśli użytkownik nie zarejestrował się wcześniej w portalu, przed zarejestrowaniem oprogramowania na swoim koncie osobistym, użytkownik musi najpierw samodzielnie zarejestrować się w portalu i otrzymać login i hasło, aby uzyskać dostęp do swojego konta osobistego.

Instrukcje dotyczące rejestracji użytkowników w portalu 1C: ITS (portal.1c.ru)

- Powód 4. Wsparcie internetowe dla użytkownika w programie 1C nie jest skonfigurowane.

Rozwiązanie: skonfiguruj wsparcie internetowe.

Instrukcje dotyczące łączenia wsparcia internetowego w typowych konfiguracjach 1C: Enterprise 8

Problemy techniczne

Jeśli korzystasz z licencjonowanej wersji programu, oprogramowanie jest zarejestrowane na koncie osobistym portalu 1C, istnieje ważna subskrypcja ITS i obsługa internetowa jest poprawnie skonfigurowana, a program nadal wyświetla komunikat „Centrum licencjonowania niedostępne” , „Rejestracja konfiguracji w centrum licencjonowania nie została zakończona”, „Węzeł zdalny nie przeszedł kontroli” itp., to możliwe są problemy techniczne:

1. Serwer CPO https://1cv8update.com jest niedostępny

W takim przypadku konieczne jest sprawdzenie kondycji i dostępności serwera pod kątem blokowania przez antywirusy, zapory sieciowe, zapory sieciowe lub ustawienia zabezpieczeń serwera proxy.

2. Na stronie https://1cv8update.com certyfikat bezpieczeństwa został zaktualizowany i używasz starej platformy 1C: Enterprise (lub ustawiono tryb zgodności) poniżej wersji 8.3.8. W takim przypadku należy zaktualizować wersję platformy, skonfigurować tryb zgodności lub ręcznie zarejestrować certyfikat bezpieczeństwa w pliku cacert.pem w katalogu bin.

3. Być może serwer Centrum ochrony aktualizacji jest po prostu przeciążony, spróbuj powtórzyć procedurę sprawdzania kilka razy, klikając przycisk „Ponów teraz” lub wykonując sprawdzenie później.

Wyjaśnienia dotyczące warunków dystrybucji aktualizacji oprogramowania 1C Enterprise

W przypadku sprzedaży produktów oprogramowania 1C niewyłączne (ograniczone) prawa do korzystania z oprogramowania są przenoszone z właściciela praw autorskich (firma 1C) na licencjobiorcę (użytkownika) zgodnie z warunkami umowy licencyjnej zawartej w dostawie oprogramowania . Jednocześnie Licencjobiorca zobowiązuje się do ścisłego przestrzegania i nienaruszania zasad licencjonowanego korzystania z oprogramowania, a naruszenie warunków „Umowy licencyjnej” jest uważane za naruszenie praw autorskich i podlega ściganiu.

Zgodnie z „Umową licencyjną” w kosztach oprogramowania „1C” w obecnie obejmuje wsparcie informatyczne (ITS) przez 3 miesiące, w tym miesięczny odbiór Płyty DVD JEGO; otrzymywanie aktualizacji oprogramowania, konfiguracji i formularzy raportowania; usługi linii konsultacyjnej; dostęp do strony pomoc techniczna„1C” (od 01.01.2016 można kupić „bezdyskową” wersję ITS).

Po wygaśnięciu bezpłatnego okresu wsparcia programy 1C są obsługiwane wyłącznie na podstawie umowy ITS na zasadach płatnych.

Ponadto podczas instalowania aktualizacji użytkownik potwierdza swoją zgodę na warunki dystrybucji i korzystania z aktualizacji oraz przyjmuje odpowiedzialność za naruszenie warunków użytkowania, w przeciwnym razie użytkownik musi odmówić zainstalowania aktualizacji.

Tak więc nie tylko same programy, ale także AKTUALIZACJE do programów produkcji firmy „1C” są przedmiotem wyłącznego prawa firmy „1C” i są dystrybuowane zgodnie z zasadami ustalonymi przez firmę „1C” jako właściciela praw autorskich zgodnie z art. 1225 Kodeksu Cywilnego, a nieuprawnionym SZERZYĆ SIĘ oraz STOSOWANIE aktualizacje są uznawane za naruszenie praw autorskich i są ścigane:

- Sztuka. 1301 Cywilny Kodeksu RF,

- Sztuka. 7.12 Kodeksu Federacja Rosyjska w sprawie wykroczeń administracyjnych Federacji Rosyjskiej,

- Sztuka. 146 Kodeksu Karnego Federacji Rosyjskiej.

Aktualizacje i zasoby informacyjne użytkownik musi pozyskiwać za pośrednictwem legalnych kanałów dystrybucji:

- dyski wsparcia informatycznego

- strony firmy „1C”: www.1c.ru, v8.1c.ru, online.1c.ru, its.1c.ru, portal.1c.ru, wydania.1c.ru, użytkownicy.v8.1c.ru

- biura partnerów firmy „1C”

Aktualizacje otrzymane z innych źródeł są NIELEGALNE:

- skopiowane od znajomego

- aktualizacja została zainstalowana przez "studenta Vasyę" (źródło nieznane)

- pobrany z witryny, która nie jest oficjalną witryną „1C”

- kupiony w straganie

- itp.

Bardzo łatwo jest dowiedzieć się, czy kwalifikujesz się do korzystania z aktualizacji: firma 1C otrzymuje informacje o wszystkich legalnych subskrybentach ITS z numerami rejestracyjnymi zainstalowanych produktów oprogramowania firmy 1C i okresem subskrypcji, każda aktualizacja ma unikalny numer i datę wydania , data i godzina instalacji aktualizacji na komputerze użytkownika są ustalone w samym programie, tj. w przypadku sprawdzania z użytkownikiem w momencie wydania i instalacji aktualizacji, należy wystawić abonament na ITS.

|

Sprawdzanie abonamentu ITS W celu uniknięcia roszczeń ze strony organów ścigania i wyjaśnienia legalności korzystania z aktualizacji oraz zasoby informacji, zalecamy, aby użytkownicy sprawdzili subskrypcję ITS dla swojego oprogramowania w witrynie 1C:

Nie wymagaj subskrypcji ITS:

|

Tagi: Sprawdzanie legalności otrzymywania aktualizacji do konfiguracji 1c, sprawdzanie legalności aktualizacji 1c 8.3, monitorowanie legalności aktualizacji 1c, pobieranie aktualizacji 1s, jej, 1s jej, dysk jej, sprawdzanie legalności 1c 8.3 7, users.1c .ru, its.1c.ru, akompaniament 1s 8

Testowanie i poprawianie infobazy 1C 8.3 należy wykonać, jeśli masz błędy w infobazie i przed aktualizacją konfiguracji bazy danych. W większości przypadków, jeśli twoja baza danych jest uszkodzona, to pomaga.

Przed testowaniem i naprawą musisz zrobić utworzyć kopię zapasową baza. Jeśli nie możesz wejść do konfiguratora, to w folderze z zainstalowany program 1C posiada narzędzie do testowania i naprawiania, które nie wymaga uruchamiania programu w trybie konfiguratora. Porozmawiamy o tym wszystkim poniżej.

Rzućmy okiem na to narzędzie i jak z nim pracować. Przyjrzyjmy się bliżej, jakie flagi należy ustawić w interfejsie.

Uruchommy program w trybie konfiguratora:

Wybierz z pozycji menu Administracja "Testowanie i naprawianie":

Jakie pola wyboru powinienem umieścić?

Istnieją różne opcje konfiguracji testowania, rozważ następujące pola wyboru:

- Ponowne indeksowanie tabel bazy informacji to kompletna przebudowa indeksów w tabelach bazy danych. Ponowne indeksowanie zwiększa szybkość infobazy. Procedura jest długa, ale nigdy nie będzie zbędna.

- Sprawdzanie spójności logicznej infobazy- sprawdzić integralność logiczną i strukturalną bazy danych, naprawić błędy danych;